Phần mềm anti-malware Malwarebytes đã nêu bật hai chương trình máy tính độc hại mới được các nguồn không xác định lan truyền đang tích cực nhắm mục tiêu đến nhà đầu tư tiền điện tử trong môi trường máy tính để bàn.

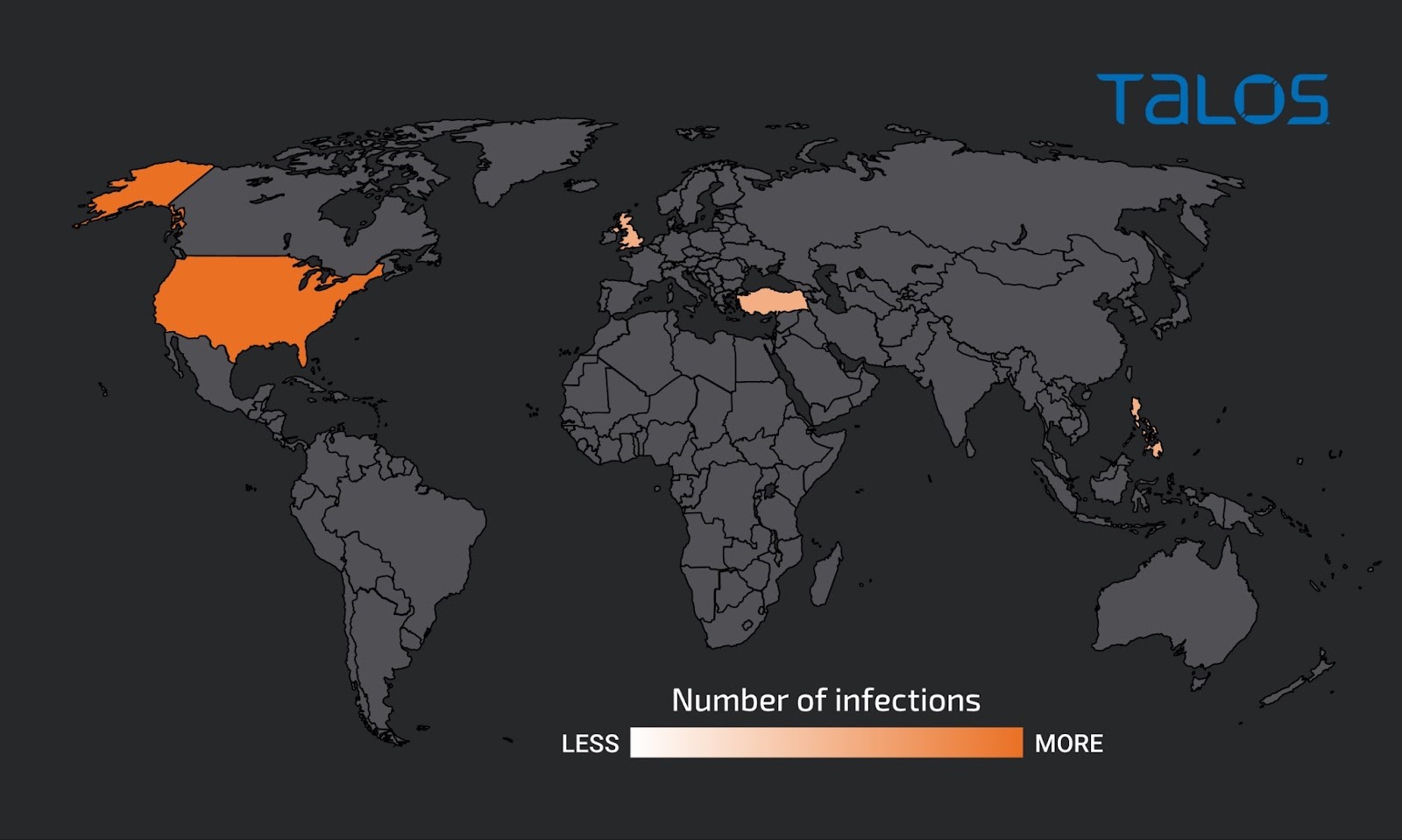

Theo team nghiên cứu thông tin các mối đe dọa Cisco Talos, hai tệp độc hại được đề cập — phần mềm tống tiền (ransomware) MortalKombat và phần mềm độc hại Laplas Clipper — đã tích cực săn lùng trên internet kể từ tháng 12/2022 và đánh cắp coin từ các nhà đầu tư thiếu cảnh giác. Nạn nhân của chiến dịch này chủ yếu sống ở Hoa Kỳ và rải rác ở Vương quốc Anh, Thổ Nhĩ Kỳ, Philippines.

Nạn nhân của chiến dịch độc hại | Nguồn: Cisco Talos

Phần mềm độc hại phối hợp hoạt động để lấy thông tin được lưu trữ trong clipboard (bộ nhớ tạm) của người dùng, thường là một chuỗi các chữ cái và số được người dùng sao chép. Sau đó, họ sẽ tìm các địa chỉ ví được sao chép vào clipboard và thay thế chúng bằng một địa chỉ khác.

Cuộc tấn công lợi dụng sự thiếu chú ý của người dùng đối với địa chỉ ví của người gửi. Thay vì tiền chuyển đến ví của người gửi, các coin sẽ rơi vào ví của hacker không xác định. Chiến dịch này không có mục tiêu rõ ràng, mà bao gồm cả cá nhân và tổ chức lớn, nhỏ.

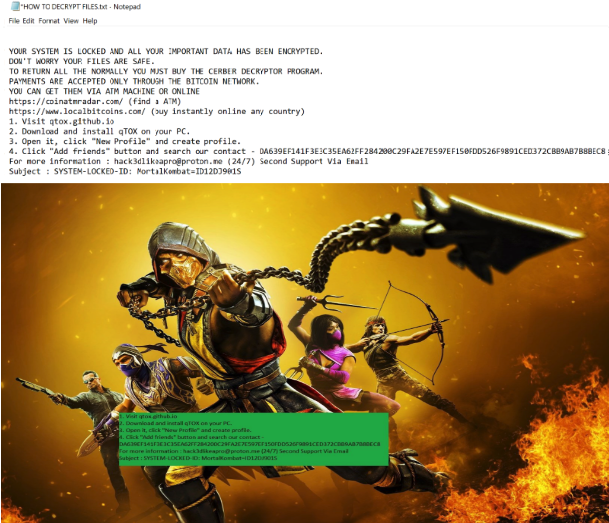

Ghi chú tiền chuộc được phần mềm tống tiền MortalKombat chia sẻ | Nguồn: Cisco Talos

Để không bỏ lỡ thông tin, mời quý độc giả theo dõi Telegram của chúng tôi: https://t.me/tapchibitcoinvn

Sau khi lây nhiễm, phần mềm tống tiền MortalKombat sẽ mã hóa các tệp của người dùng và gửi một ghi chú đòi tiền chuộc kèm theo hướng dẫn thanh toán, như được hiển thị ở trên. Báo cáo của Talos tiết lộ các liên kết tải xuống (URL) được liên kết với chiến dịch tấn công và nêu rõ:

“Một trong số chúng tiếp cận máy chủ do kẻ tấn công kiểm soát thông qua địa chỉ IP 193[.]169[.]255[.]78 tại Ba Lan, để tải xuống phần mềm tống tiền MortalKombat. Theo phân tích của Talos, 193[.]169[.]255[.]78 đang chạy trình thu thập thông tin RDP, quét Internet để tìm cổng RDP 3389 bị lộ”.

Theo giải thích của Malwarebytes, “chiến dịch team gắn thẻ” bắt nguồn từ một email về chủ đề tiền điện tử chứa tệp đính kèm độc hại. Tệp đính kèm chạy tệp BAT giúp tải xuống và thực thi phần mềm tống tiền khi được mở.

Nếu phát hiện sớm phần mềm độc hại, các nhà đầu tư có thể chủ động ngăn chặn cuộc tấn công gây ảnh hưởng đến tình hình tài chính của họ. Như mọi khi, các nhà đầu tư nên thẩm định kỹ lưỡng trước khi đầu tư, đồng thời đảm bảo nguồn thông tin liên lạc chính thức.

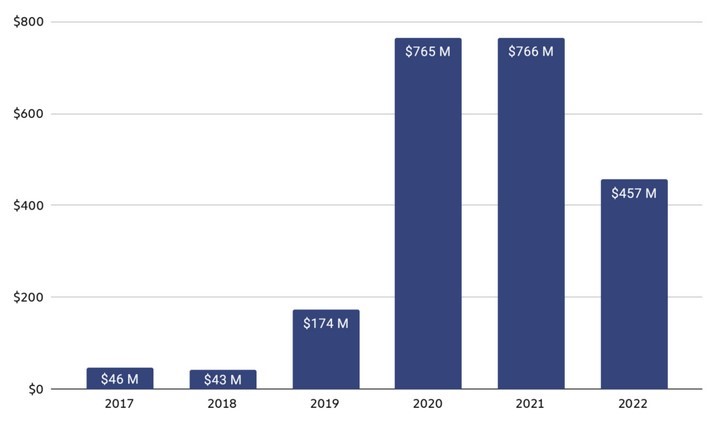

Mặt khác, vì các nạn nhân liên tiếp từ chối yêu cầu tống tiền, doanh thu cho hacker từ các vụ ransomware giảm mạnh 40% xuống còn 456,8 triệu đô la vào năm 2022.

Tổng giá trị bị những kẻ tấn công ransomware tống tiền từ năm 2017 đến 2022 | Nguồn: Chainalysis

Tuy vậy, Chainalysis lưu ý rằng các số liệu không nhất thiết có nghĩa là số vụ tấn công giảm so với năm trước.

Tham gia Telegram của Tạp Chí Bitcoin: https://t.me/tapchibitcoinvn

Theo dõi Twitter: https://twitter.com/tapchibtc_io

Theo dõi Tiktok: https://www.tiktok.com/@tapchibitcoin

- Đây là lý do nâng cấp Shanghai có thể không kích hoạt bán tháo ETH

- Đây là 5 altcoin đang đấu tranh để theo kịp thị trường tiền điện tử

- Tiền điện tử Move to Earn mới huy động được hơn 4.2 triệu USD cho kế hoạch có một không hai nhằm đưa sức khỏe vào Metaverse

Minh Anh

Theo Cointelegraph

Bitcoin

Bitcoin  Ethereum

Ethereum  XRP

XRP  Tether

Tether  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  Dogecoin

Dogecoin  TRON

TRON  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Wrapped Bitcoin

Wrapped Bitcoin  Hyperliquid

Hyperliquid  Wrapped eETH

Wrapped eETH  Sui

Sui  Ethena USDe

Ethena USDe

.png)