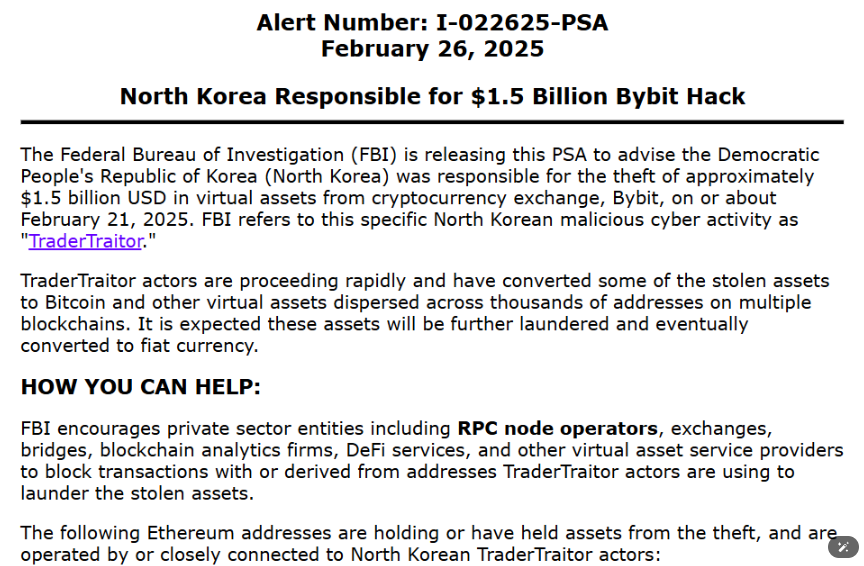

Cục Điều tra Liên bang Hoa Kỳ (FBI) vào ngày thứ Tư đã chính thức công bố Triều Tiên là quốc gia đứng sau vụ tấn công mạng nhằm vào sàn giao dịch Bybit, dẫn đến thiệt hại lên tới 1,5 tỷ USD. Hoạt động tấn công này được FBI đặt tên là “TraderTraitor.”

Vụ việc diễn ra vào ngày 21 tháng 2, đã được ghi nhận là vụ hack tiền điện tử lớn nhất từng được công khai. Nhóm Lazarus, tổ chức hacker khét tiếng của Triều Tiên, được xác định là thủ phạm thực hiện cuộc xâm nhập mạng quy mô lớn này.

Theo FBI, các tác nhân TraderTraitor đã nhanh chóng chuyển đổi số tài sản bị đánh cắp sang Bitcoin và các loại tài sản kỹ thuật số khác, đồng thời phân tán chúng qua hàng nghìn địa chỉ trên nhiều blockchain. Cơ quan này dự đoán rằng các tài sản này sẽ tiếp tục được rửa trước khi được chuyển đổi thành tiền fiat.

FBI cũng kêu gọi các tổ chức thuộc khu vực tư nhân, bao gồm các nhà vận hành node RPC, sàn giao dịch, cầu nối blockchain, các công ty phân tích blockchain, dịch vụ DeFi và các nhà cung cấp dịch vụ tài sản ảo khác, thực hiện các biện pháp ngăn chặn giao dịch liên quan đến các địa chỉ có liên kết với nhóm TraderTraitor.

Để hỗ trợ, FBI đã công bố danh sách 48 địa chỉ Ethereum được xác định đang nắm giữ hoặc từng nắm giữ tài sản từ vụ trộm, đồng thời khẳng định rằng các địa chỉ này được vận hành bởi hoặc có liên hệ chặt chẽ với các tác nhân TraderTraitor của Triều Tiên.

Nguyên nhân dẫn đến vụ hack sàn Bybit

Cùng ngày, Bybit đã công bố báo cáo điều tra tạm thời về vụ tấn công. Theo báo cáo pháp y ban đầu từ Bybit, cuộc tấn công được thực hiện thông qua bucket AWS S3 của Safe, cho phép kẻ tấn công lợi dụng để thao túng giao diện ví. Trong một báo cáo riêng công bố ngày 26/2, Safe cho biết các hacker đã sử dụng một máy tính bị xâm nhập để gửi một đề xuất giao dịch độc hại được ngụy trang, chèn mã JavaScript độc hại vào các tài nguyên quan trọng, từ đó thao túng các giao dịch.

Cuộc điều tra pháp y do Bybit phối hợp cùng các công ty bảo mật blockchain Sygnia và Verichains thực hiện đã đưa ra kết luận tương tự như báo cáo của Safe.

Phương thức tấn công và phát hiện pháp y

Báo cáo của Safe chỉ rõ rằng hacker đã thiết kế mã độc để sửa đổi nội dung giao dịch trong quá trình ký, làm thay đổi hoàn toàn kết quả thực thi dự kiến.

Phân tích lịch sử web công khai và dấu thời gian cho thấy mã độc được chèn trực tiếp vào bucket S3 – một dịch vụ lưu trữ đám mây công cộng của Amazon Web Services (AWS), nơi quản lý dữ liệu trong các đơn vị riêng biệt.

Qua phân tích mã JavaScript độc hại, các chuyên gia phát hiện điều kiện kích hoạt của mã này liên quan đến các địa chỉ hợp đồng cụ thể, bao gồm địa chỉ hợp đồng của Bybit và một địa chỉ không xác định bị nghi ngờ thuộc quyền kiểm soát của kẻ tấn công. Điều này cho thấy đây là một cuộc tấn công có mục tiêu thay vì một chiến dịch tấn công diện rộng.

Ngay sau khi giao dịch độc hại được thực hiện và công khai, Safe đã cập nhật tài nguyên JavaScript trên cơ sở hạ tầng AWS của mình, loại bỏ mã độc nhằm xóa bỏ dấu vết của cuộc tấn công. Tuy nhiên, các nhà điều tra pháp y đã xác định được vector tấn công và liên kết nó với chiến thuật của nhóm hacker Lazarus – một nhóm tấn công mạng khét tiếng được cho là có liên quan đến Triều Tiên. Lazarus được biết đến với việc sử dụng kỹ thuật xã hội và khai thác lỗ hổng zero-day để nhắm vào thông tin đăng nhập của các nhà phát triển.

Lỗ hổng trong quản lý bảo mật

Ông Yu Xian, nhà sáng lập SlowMist, nhận định rằng vẫn chưa rõ cách các hacker có thể thao túng giao diện người dùng. Ông cảnh báo rằng bất kỳ ai sử dụng dịch vụ đa chữ ký của Safe đều có thể đối mặt với nguy cơ tương tự.

Yu Xian nhấn mạnh: “Điều đáng lo ngại là tất cả các dịch vụ tương tác với người dùng như giao diện, API, v.v. đều có thể trở thành mục tiêu. Đây là một cuộc tấn công chuỗi cung ứng điển hình. Mô hình quản lý bảo mật cho các tài sản lớn cần được nâng cấp đáng kể.”

Ngoài ra, ông cho rằng nếu Safe áp dụng cơ chế xác minh tính toàn vẹn tài nguyên phụ (SRI – Subresource Integrity), cuộc tấn công đã có thể được ngăn chặn, ngay cả khi mã JavaScript bị chỉnh sửa. Đây là một chi tiết bảo mật nhỏ nhưng mang ý nghĩa lớn.

SRI là một tính năng bảo mật cho phép trình duyệt xác minh rằng các tài nguyên tải xuống không bị thay đổi bất thường bằng cách so sánh với một hash mật mã đã được xác định trước.

Phản hồi và biện pháp khắc phục từ Safe

Safe cho biết họ đã tiến hành một cuộc điều tra toàn diện để đánh giá mức độ xâm phạm. Kết quả điều tra pháp y không phát hiện bất kỳ lỗ hổng nào trong hợp đồng thông minh, mã nguồn giao diện hoặc các dịch vụ back-end của Safe.

Để giảm thiểu rủi ro trong tương lai, Safe đã hoàn toàn xây dựng lại và tái cấu hình cơ sở hạ tầng, đồng thời thay đổi toàn bộ thông tin đăng nhập. Nền tảng đã được khôi phục trên mainnet của Ethereum thông qua một lộ trình triển khai từng giai đoạn, tích hợp các biện pháp bảo mật nâng cao.

Mặc dù giao diện Safe đã hoạt động trở lại, báo cáo khuyến nghị người dùng cần thận trọng hơn khi ký kết giao dịch.

Ngoài ra, Safe cam kết sẽ dẫn đầu một sáng kiến toàn ngành nhằm tăng cường khả năng xác minh giao dịch. Sáng kiến này tập trung vào việc giải quyết các thách thức bảo mật trong hệ sinh thái DeFi, đề cao tính minh bạch và quyền tự quản.

Bài học từ sự cố

Mặc dù các báo cáo từ Safe và Bybit khẳng định rằng cơ sở hạ tầng của sàn giao dịch không bị xâm phạm, Hasu – trưởng nhóm chiến lược tại Flashbots – cho rằng Bybit vẫn cần phải chịu trách nhiệm.

Ông chỉ trích rằng cơ sở hạ tầng của Bybit chưa đủ mạnh để phát hiện “một vụ hack khá đơn giản” và không có lý do gì để không thực hiện xác minh tính toàn vẹn của thông điệp khi quản lý số tiền hơn 1 tỷ USD.

Hasu nhấn mạnh: “Nếu chúng ta đổ lỗi hoàn toàn cho Safe thay vì Bybit trong sự cố này, chúng ta đang rút ra bài học sai lầm. Giao diện người dùng luôn phải được giả định là có thể bị xâm phạm. Nếu quy trình ký giao dịch không tính đến điều đó, trách nhiệm cuối cùng vẫn thuộc về bạn.”

Jameson Lopp, đồng sáng lập và giám đốc bảo mật tại Casa, cho rằng bài học lớn nhất từ sự cố này là không nhà phát triển nào nên lưu giữ khóa sản xuất trên máy tính cá nhân. Ông đề xuất rằng việc triển khai mã sản xuất cần trải qua quá trình đánh giá ngang hàng và có sự tham gia của nhiều nhân viên để đảm bảo tính bảo mật.

Mudit Gupta, giám đốc an ninh thông tin tại Polygon Labs, cũng chỉ trích việc chỉ một nhà phát triển có quyền truy cập để gửi thay đổi lên trang web sản xuất của Safe. Ông đặt câu hỏi tại sao các thay đổi trong tài nguyên không được giám sát chặt chẽ hơn.

Bybit khẳng định họ đang tích cực theo dõi và phối hợp để thu hồi số tiền bị đánh cắp. Sàn giao dịch cam kết sẽ công bố các thông tin cập nhật mới nhất ngay khi có thêm tiến triển trong quá trình điều tra.

Disclaimer: Bài viết chỉ có mục đích thông tin, không phải lời khuyên đầu tư. Nhà đầu tư nên tìm hiểu kỹ trước khi ra quyết định. Chúng tôi không chịu trách nhiệm về các quyết định đầu tư của bạn.

Tham gia Telegram: https://t.me/tapchibitcoinvn

Twitter (X): https://twitter.com/tapchibtc_io

Tiktok: https://www.tiktok.com/@tapchibitcoin

Youtube: https://www.youtube.com/@tapchibitcoinvn

- Các nhà điều tra vụ hack Bybit trị giá 1,4 tỷ USD truy vết hơn 11.000 ví liên quan đến hacker Triều Tiên

- Bybit ra mắt nền tảng tiền thưởng để giải quyết tội phạm tiền điện tử sau vụ hack

Ông Giáo

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  XRP

XRP  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  TRON

TRON  Dogecoin

Dogecoin  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Wrapped Bitcoin

Wrapped Bitcoin  Ethena USDe

Ethena USDe  Figure Heloc

Figure Heloc  Hyperliquid

Hyperliquid  Wrapped eETH

Wrapped eETH