APT 38 là nhóm hacker ngân hàng có tay nghề cao của Kim Jong-un. Sau khi huy động được 1 tỷ đô la cho đất nước từ những vụ cướp, sự chú ý của nhóm này đã chuyển sang tiền mã hóa.

Marine Chain đều giống như bất kỳ startup khác-mang trong mình đầy tham vọng. Trang web lần đầu tiên hoạt động online vào tháng 4 năm 2018 của họ đã có một tên miền .io rất hợp thời và hứa hẹn với các nhà đầu tư tiềm năng sẽ là một con đường để vươn ra quốc tế.

Bằng cách đổ tiền vào Vessel Token Offering, một loại tiền mã hóa thay thế dựa trên blockchain Ethereum, các nhà đầu tư sẽ có thể sở hữu một số phần và sau đó giao dịch với những người mua khác. Kế hoạch kinh doanh dài hai trang đầy khéo léo của họ được thiết kế để thu hút trí tưởng tượng của người mua tiềm năng. Năm 2022, công ty dự đoán rằng 5% giao dịch vessel toàn cầu sẽ diễn ra trên nền tảng của họ.

Nhưng điều này sẽ không bao giờ xảy ra. Marine Chain là một kẻ lừa đảo được hỗ trợ bởi các chiến binh không gian mạng của Triều Tiên nhằm mục đích lừa các nhà đầu tư. Trang web này thực ra là một bản sao thô của doanh nghiệp đối thủ Shipowner.io. Jonathan Foong, giám đốc điều hành của doanh nghiệp này, trước đây đã hợp tác với các công ty ở Singapore nhằm tạo điều kiện cho các hoạt động của Bắc Triều Tiên.

Sự tồn tại của Marine Chain – vốn dĩ không bao giờ bán tiền mã hóa của mình nhưng được cho là đã thông qua công nghệ để thực hiện điều đó – đã đánh dấu cột mốc cho một sự thay đổi trong việc che giấu tiền mã hóa của quốc gia như một cách trốn tránh các lệnh trừng phạt kinh tế. Từ lệnh cấm nhập khẩu than, gỗ và khoáng sản đến các lệnh trừng phạt ngăn chặn các hàng hóa xa xỉ và hạn chế quyền đánh bắt cá, các hạn chế được thiết kế để buộc Triều Tiên từ bỏ vũ khí hạt nhân bằng cách làm tê liệt nền kinh tế vốn đã mong manh của quốc gia này.

Phản ứng của Triều Tiên là sử dụng các chiêu trò hack và lừa đảo để thoát khỏi mớ rắc rối. Các hacker do nhà nước tài trợ đã được cho là có liên quan với một số vụ tấn công mạng trên các sàn giao dịch tiền mã hóa cũng như các ngân hàng truyền thống, đánh cắp hơn một tỷ đô la trong các cuộc tấn công này. Một báo cáo gần đây của Hội đồng Bảo an Liên Hợp Quốc đã tuyên bố Triều Tiên đã né tránh các lệnh trừng phạt. Liên Hợp Quốc cho biết ông Foong của Marine Chain đã cung cấp những “thông tin mâu thuẫn” khi họ hỏi ông ta về mối liên quan giữa ông với vụ lừa đảo, và câu trả lời của ông ta không đáp ứng “tiêu chuẩn bằng chứng”. WIRED đã liên lạc với Foong nhưng không nhận được phản hồi.

Từ tháng 1 năm 2017 đến tháng 9 năm 2018, hacker được nhà nước bảo trợ của Bắc Triều Tiên được cho là đã đánh cắp 571 triệu đô la tiền mã hóa từ năm sàn giao dịch ở châu Á. “Không gian mạng được DPRK sử dụng như một phương tiện bất đối xứng nhằm thực hiện các hoạt động phi pháp và bí mật trong lĩnh vực tội phạm mạng và trốn tránh trừng phạt”, một quốc gia đã chia sẻ với các nhà điều tra của Liên Hợp Quốc.

Nhưng đó chỉ là phần nổi của một tảng băng. Chiếm vị trí center của hoạt động tội phạm mạng – giống như một con gà đẻ trứng vàng-của Triều Tiên là một nhóm hacker ưu tú. Nhóm hacker này, có tên là APT 38, được cho là có ít hơn 20 thành viên có tay nghề cao, có nguồn lực tốt và chịu trách nhiệm trực tiếp mang lại 1 tỷ đô la cho nền kinh tế của đất nước trong năm 2018. Tiền đã bị đánh cắp từ sự kết hợp các sàn giao dịch tiền mã hóa và bằng cách tấn công các ngân hàng có các giao thức bảo mật không đạt tiêu chuẩn.

Một nguồn tin an ninh tại châu Âu đã nhấn mạnh với WIRED về bản chất phát triển của đội ngũ này. “Điều ít ai biết đến là một số cá nhân được gọi chung là nhóm APT 38, là nhân tố đứng sau phần lớn các cuộc tấn công này”, nguồn tin cho hay. “APT 38 được kiểm soát bởi tổ chức tình báo lớn nhất của Triều Tiên, Tổng cục Trinh sát.”

Nguồn tin nói thêm rằng đội này cũng là nguyên nhân của “các cuộc tấn công bừa bãi” ở Bangladesh, Ấn Độ, Mexico, Pakistan, Philippines, Hàn Quốc, Đài Loan, Thổ Nhĩ Kỳ và cả hai lần ở Chile và Việt Nam. Rất có khả năng đội ngũ này cũng đã cố gắng nhắm mục tiêu vào các ngân hàng ở Tây Âu nhưng mức độ bảo vệ an ninh mạng cao hơn của họ đã ngăn chặn các cuộc tấn công thành công.

Số tiền bị đánh cắp bởi các hacker của Triều Tiên dường như luôn được đưa trở lại để phụ vụ hoạt động quân sự của đất nước, nguồn tin cho biết. “Các nhà phân tích an ninh nhất trí trong việc đánh giá rằng các quỹ bị đánh cắp bởi APT 38 – một tỷ lệ đáng kể trong GDP của Triều Tiên – được chuyển vào các chương trình phát triển hạt nhân và tên lửa của DPRK”.

Với sự gia tăng về số lượng các cuộc tấn công các sàn giao dịch tiền mã hóa, có thể thấy rõ rằng Triều Tiên đang sử dụng bitcoin như một cách để thúc đẩy nền kinh tế đất nước. “An ninh mạng không chỉ đơn thuần là ngăn chặn tội phạm hoặc bảo vệ công nghệ của người dùng mà còn phải ngăn chặn các chế độ như ở Bắc Triều Tiên khỏi việc sở hữu các phương tiện để tiến hành chiến tranh hạt nhân.

“Chúng ta cần phải tự hỏi – khi Triều Tiên đưa tên lửa tiếp theo của họ vào thử nghiệm, liệu có ổn không, khi họ trả tiền cho nó bằng bitcoin?”

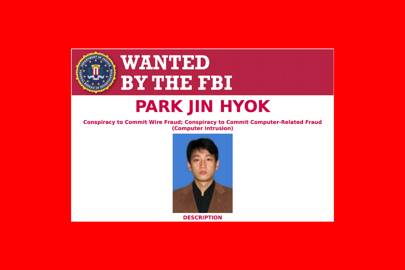

Park Jin Hyok là một người đàn ông bị truy nã. Vào ngày 6 tháng 9 năm 2018, Bộ Tư pháp Hoa Kỳ đã buộc tội ông thông qua bản cáo trạng dài 176 trang, thay mặt chính phủ Bắc Triều Tiên. Ông Park và bản cáo trạng đã giúp khởi động cuộc tấn công ransomware WannaCry và cũng hỗ trợ các cuộc tấn công nhắm mục tiêu vào Sony và Lockheed Martin.

Sử dụng bằng chứng từ 100 lệnh khám xét, 1.000 tài khoản email và phương tiện truyền thông xã hội, và 85 yêu cầu từ chính phủ nước ngoài, FBI đã có thể theo dõi hoạt động trực tuyến của Park. Họ xác định rằng ông ta có liên quan trực tiếp với bốn địa chỉ email (business20081t @ gmail, ttyk1m1018 @ gmail, [email protected], [email protected]) và những địa chỉ này lần lượt được liên kết với tài khoản email và hồ sơ truyền thông xã hội của những gì được cho là bí danh của Park – Kim Hyon Woo.

FBI cũng cho biết Park đã sử dụng một loạt các địa chỉ IP được liên kết với Triều Tiên. Nhóm đầu tiên (175,45.176.0 – 175,45.179.255) được đăng ký cho một công ty Bắc Triều Tiên ở Bình Nhưỡng. Trong khi block thứ hai (210.52.109.0 – 210.52.109.255) được đăng ký tại Trung Quốc nhưng đã được Triều Tiên cho thuê một thời gian, theo như bản cáo trạng. Nhiều địa chỉ trong số này được liên kết trở lại với các nỗ lực nhắm mục tiêu vào các nhân viên quốc phòng, học giả, các công ty năng lượng và sàn giao dịch tiền mã hóa của Hoa Kỳ.

Nhưng Park chỉ là một bánh răng nhỏ trong một cỗ máy tội phạm mạng có mạng lưới lớn. Triều Tiên có một số nhóm hack được nhà nước bảo trợ. Khét tiếng nhất? Chính là Lazarus (được biết đến với cái tên Hidden Cobra ở Mỹ), đã bị quy trách nhiệm cho cả hai vụ việc hack Sony và ransomware của Sony.

Vào tháng 10 năm 2018, công ty bảo mật FireEye đã chỉ ra một nhóm trong Lazarus và tuyên bố nhóm này có một nhiệm vụ riêng biệt. Nhóm này được mệnh danh là APT 38, một nhóm tội phạm mạng bí mật chuyên hack các tổ chức tài chính để hỗ trợ nền kinh tế Triều Tiên. FireEye tin rằng ông Park, và có thể có những người khác giống như anh ta, “có phần mềm độc hại và có vai trò phát triển hoạt động” và công việc của anh ta đã được chia sẻ trên các nhóm hack khác nhau của Bắc Triều Tiên. Ví dụ, một số mã từ WannaCry, cũng đã được sử dụng trong các cuộc tấn công do APT 38 thực hiện.

FireEye cho biết APT 38 đã hoạt động ít nhất là từ năm 2014 và đã có hơn 16 tổ chức tại 13 quốc gia, bị các hacker nhắm đến. Phần lớn các cuộc tấn công của đội ngũ này nhắm vào các ngân hàng và tổ chức tài chính truyền thống. Họ nhắm mục tiêu vào các hệ thống CNTT nội bộ, thực hiện thanh toán gian lận và sau đó cố gắng chuyển tiền về Bắc Triều Tiên. APT 38 ở Bắc Triều Tiên, theo FireEye, “liên kết với Phòng thí nghiệm 110, một tổ chức trực thuộc/đồng nghĩa với Cục kỹ thuật thứ 6 tại Tổng cục Trinh sát (RGB) của Bắc Triều Tiên.” Một quốc gia giấu tên nói với Liên Hợp Quốc rằng họ tin rằng RGB có “các đơn vị quân sự tập trung trên mạng trực tiếp giao nhiệm vụ nhằm tạo thu nhập cho chế độ”.

“Tôi nghĩ rằng đây có lẽ là nhóm tiên tiến nhất trong các nhóm hacker của Bắc Triều Tiên”, Ben Read, một nhà quản lý cấp cao về phân tích gián điệp mạng tại FireEye nói. “Hacker đã có thể thỏa hiệp với rất nhiều ngân hàng và chuyển rất nhiều tiền ra khỏi tường an ninh của họ”, Read nói. “Nếu họ làm tốt, tiền sẽ biến mất không dấu vết.”

Bản chất của APT 38 vẫn đang ẩn sau một màn sương bí ẩn. Ước tính có khoảng 20 thành viên trong nhóm hacker này. Nó được tổ chức cao và lập kế hoạch hoạt động một cách cẩn thận. Theo trang web Pyongyang Papers, nhóm có địa chỉ ở thành phố Sinuiju phía tây bắc – nơi giáp với đối tác thương mại quan trọng nhất của Triều Tiên – Trung Quốc. Để tránh bị phát hiện, một trong những phương pháp tấn công ưa thích của APT 38 là sở hữu kiến thức chi tiết về cách nhân viên của các công ty trao đổi, giao tiếp. Để thực hiện phương pháp đó, có thể các thành viên của APT 38 cần phải thông thạo một số ngôn ngữ.

Vào tháng 2 năm 2016, khi APT 38 đánh cắp 81 triệu đô la từ Ngân hàng Bangladesh, hàng chục email phishing đã được gửi đến các nhân viên từ các tài khoản được liên kết với Park. Trong một trường hợp, tài khoản email [email protected] đã gửi một email phishing tới một nhân viên ngân hàng, người đã được nghiên cứu từ một tháng trước đó trên Facebook bởi một tài khoản khác. “Nhóm này cẩn thận, có tính toán và đã thể hiện mong muốn duy trì quyền truy cập vào tài khoản nạn nhân để để hiểu cách bố trí mạng, các quyền cần thiết và công nghệ hệ thống để đạt được mục tiêu của mình”, FireEye nói.

Để thực hiện các hoạt động tinh vi của mình, APT 38 có rất nhiều thời gian, tiền bạc và quyền truy cập vào các kết nối internet tốc độ cao. Trung bình, nhóm hacker dành 155 ngày “nằm vùng” trong mạng máy tính của các mục tiêu trước khi hoàn thành một cuộc tấn công. Trong một trường hợp, FireEye nói, nhóm đã ở trong một mạng lưới trong khoảng hai năm trước khi tấn công.

Gần đây, mục tiêu hack của Triều Tiên đã chuyển sang tiền mã hóa. Ở giai đoạn này, người ta không biết liệu APT 38 có trực tiếp đánh đòn vào các sàn giao dịch hay không, hay liệu một bộ phận khác trong bộ máy hack của nhà nước sẽ đảm nhiệm. FireEye tin rằng APT 38 đã xâm phạm một trang web tin tức tiền mã hóa vào năm 2016 để tìm hiểu thêm về công nghệ.

“Xét ở cấp độ cơ bản nhất, Triều Tiên cần tiền”, giám đốc phát triển mối đe dọa chiến lược tại Recorded Future Priscilla Moriuchi giải thích. Công ty là nơi đầu tiên xác định Marine Chain có liên kết với Triều Tiên và đã theo dõi rộng rãi các động thái liên quan đến tiền mã hóa của đất nước này.

Theo Liên Hợp Quốc, Triều Tiên chuyển hướng sang tiền mã hóa là một nỗ lực để trốn tránh các lệnh trừng phạt vì ở đây sẽ khó theo dõi hơn, có thể rửa tiền nhiều lần và độc lập với quy định của chính phủ. Kể từ năm 2016, ít nhất năm cuộc tấn công chống lại các sàn giao dịch tiền mã đã được xác nhận có liên quan vớiTriều Tiên. Công ty bảo mật ProofPoint đã tìm thấy các hacker của Triều Tiên sử dụng các kỹ thuật tấn công tinh vi bao gồm phần mềm độc hại do thám và lừa đảo để tăng khả năng thành công.

Vào tháng 12 năm 2017, các tình báo Hàn Quốc cho biết vụ hack Bithumb – nơi hàng triệu đô la tiền mã hóa bị đánh cắp – được thực hiện bởi các hacker làm việc cho Triều Tiên. Tổng cộng có 7 sàn giao dịch tiền mã hóa ở Hàn Quốc đã bị hack kể từ đầu năm 2016, cơ quan cảnh sát Hàn Quốc cho biết. Hàn Quốc cũng đã cáo buộc hacker Triều Tiên tấn công sàn giao dịch tiền mã hóa của Nhật Bản Coincheck vào tháng 1 năm 2018, và đánh cắp 530 triệu đô la.

“Triều Tiên đã xem xét nhắm tới tiền mã hóa trong một thời gian dài,” Moriuchi nói. “Nhà nước Bắc Triều Tiên và những hacker của họ được đầu tư khá nhiều cho việc sử dụng và khai thác công nghệ này.” Cô nói rằng đất nước này cũng đã được cho là có liên quan với việc khai thác tiền mã hóa, việc mà có thể trực tiếp tạo ra tiền. Moriuchi cho rằng điều này chỉ diễn ra ở quy mô nhỏ tại Triều Tiên, nhưng một báo cáo gần đây của Đại học Madrid và Đại học King tại London cho biết quy mô lừa đảo tiền mã hóa trên toàn cầu lớn hơn nhiều so với suy nghĩ trước đây.

Vào một ngày cuối tuần vào tháng 8 năm 2018, Ngân hàng Cosmos của Ấn Độ đã bị tấn công bởi một vụ trộm. Một cuộc tấn công tinh vi, có khả năng là đã khởi đầu với một email lừa đảo spear-phishing, dẫn đến việc 13,5 triệu đô la bị đánh cắp từ kho lưu trữ của nó. Cuộc tấn công có tất cả các nét đặc trưng của nhóm APT 38 – với một số thủ thuật mới đã được tung ra.

Các cây ATM đã được nhắm làm mục tiêu với 14.000 giao dịch đồng thời trên 28 quốc gia. Tổng cộng, khoảng 11 triệu đô la tiền bị đánh cắp đến từ các ATM. Mạng lưới hoạt động tội phạm phức tạp đã thu hút sự chú ý của FBI, cùng với Bộ An ninh Nội địa và Kho bạc Hoa Kỳ, đã đưa ra một cảnh báo chung, đổ lỗi “âm mưu rút tiền mặt” cho Triều Tiên. Trong cuộc tấn công của Ngân hàng Cosmos, 2 triệu đô la đã bị đánh cắp thông qua SWIFT, một mạng lưới toàn cầu cho phép các ngân hàng và các tổ chức tài chính khác gửi cho nhau thông tin về cách thức và địa chỉ chuyển tiền.

Trong báo cáo của mình, Liên Hợp Quốc quy tội cho APT 38 về vụ cướp Cosmos và nói rằng Triều Tiên đã trở nên “ngày càng tinh vi” trong các cuộc tấn công vào các tổ chức tài chính. Read cho biết phần mềm độc hại có tên là DYEPACK được APT 38 sử dụng để giúp họ thao túng dữ liệu trên các máy chủ SWIFT cục bộ của ngân hàng. Chính phủ Hoa Kỳ, trong bản cáo trạng của Park, nói thêm rằng họ tin rằng Triều Tiên đã cung cấp thông tin từ các hướng dẫn của nhà phát triển SWIFT để giúp họ tùy chỉnh DYEPACK cho mạng.

Theo FireEye, một khi APT có quyền truy cập vào SWIFT, họ sẽ tìm hiểu cách các ngân hàng địa phương sử dụng nó và sau đó có thể định cấu hình cho một cuộc tấn công để chuyển tiền. “Chúng tôi quan sát thấy APT 38 đã xâm phạm hệ thống SWIFT và đợi gần hai năm trước khi thực hiện các giao dịch lừa đảo,” FireEye cho biết trong báo cáo của mình. Các cuộc tấn công ngân hàng của APT 38 thường tập trung vào việc truy cập vào SWIFT trước khi chuyển tiền.

Người đứng đầu về ứng phó sự cố an ninh mạng của SWIFT, Dries Watteyne, nói rằng họ biết về nhiều cuộc tấn công vào các ngân hàng nhưng ông cũng nói thêm rằng chính mạng SWIFT chưa bao giờ bị xâm phạm. “Trong mỗi trường hợp, những kẻ tấn công đã nhắm mục tiêu vào cơ sở hạ tầng địa phương của ngân hàng để có quyền truy cập vào hệ thống của họ, thao túng các kiểm soát và quy trình của họ để thực hiện các tin nhắn thanh toán lừa đảo,” Watteyne nói.

Khi tiền đã được chuyển, APT 38 sẽ cố gắng che đậy dấu vết của nó. “Họ cũng đã sử dụng các phương pháp gây rối hoặc phá hoại” Read nói. “Sau khi họ đã chuyển tiền khỏi ngân hàng, họ sẽ đặt ransomware ở một nơi khác để đánh lạc hướng đội ngũ an ninh.” Read tin rằng phương pháp này được sử dụng để giúp Triều Tiên có thêm thời gian để di chuyển tiền.

Cuối cùng, số tiền này được đưa trở lại Triều Tiên nơi họ tài trợ, để phục vụ chương trình vũ khí hạt nhân của đất nước. Báo cáo của Liên Hợp Quốc đã kết luận rằng các lệnh trừng phạt của họ đối với đất nước này là không hiệu quả và đã không thể ngăn chặn chương trình vũ khí hạt nhân. Bất chấp những nỗ lực quốc tế – và sự từ chối từ Triều Tiên – có vẻ như công việc về vũ khí hạt nhân vẫn đang được tiếp tục. Virginie Grzelczyk, một giảng viên lỗi lạc về quan hệ quốc tế tại Đại học Aston, chuyên gia về Bắc Triều Tiên, lo ngại nước này có thể bắt đầu thử nghiệm tên lửa một lần nữa trong những tháng tới khi những nỗ lực ngoại giao đang chùn bước.

Vào đầu tháng 3, tờ New York Times đưa tin Triều Tiên đã bắt đầu xây dựng lại cơ sở hạ tầng thiết yếu để phóng tên lửa đạn đạo, chưa đầy một năm kể từ lần thử nghiệm cuối cùng vào tháng 11 năm 2017. Hình ảnh từ các vệ tinh cho thấy rằng các công việc trên bệ thử động cơ đã được khởi động lại, dấy lên một nỗi sợ sẽ diễn ra nhiều hoạt động hạt nhân hơn. Mỹ cũng đã huy động máy bay giám sát tầm cao của mình để dự đoán các vụ phóng tên lửa trong tương lai.

- Những người bất đồng chính kiến ở Bắc Triều Tiên quyên góp được 14 nghìn đô la với “visa sau giải phóng” thứ 100 trên Ethereum blockchain

- Liên Hợp Quốc : Triều Tiên đã tiến hành các vụ hack tiền điện tử lớn để vượt qua các lệnh trừng phạt kinh tế

Huyền Đinh

Theo Tapchibitcoin.vn/ Wired

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  XRP

XRP  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  Dogecoin

Dogecoin  TRON

TRON  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Wrapped Bitcoin

Wrapped Bitcoin  Ethena USDe

Ethena USDe  Hyperliquid

Hyperliquid  Wrapped eETH

Wrapped eETH  Sui

Sui