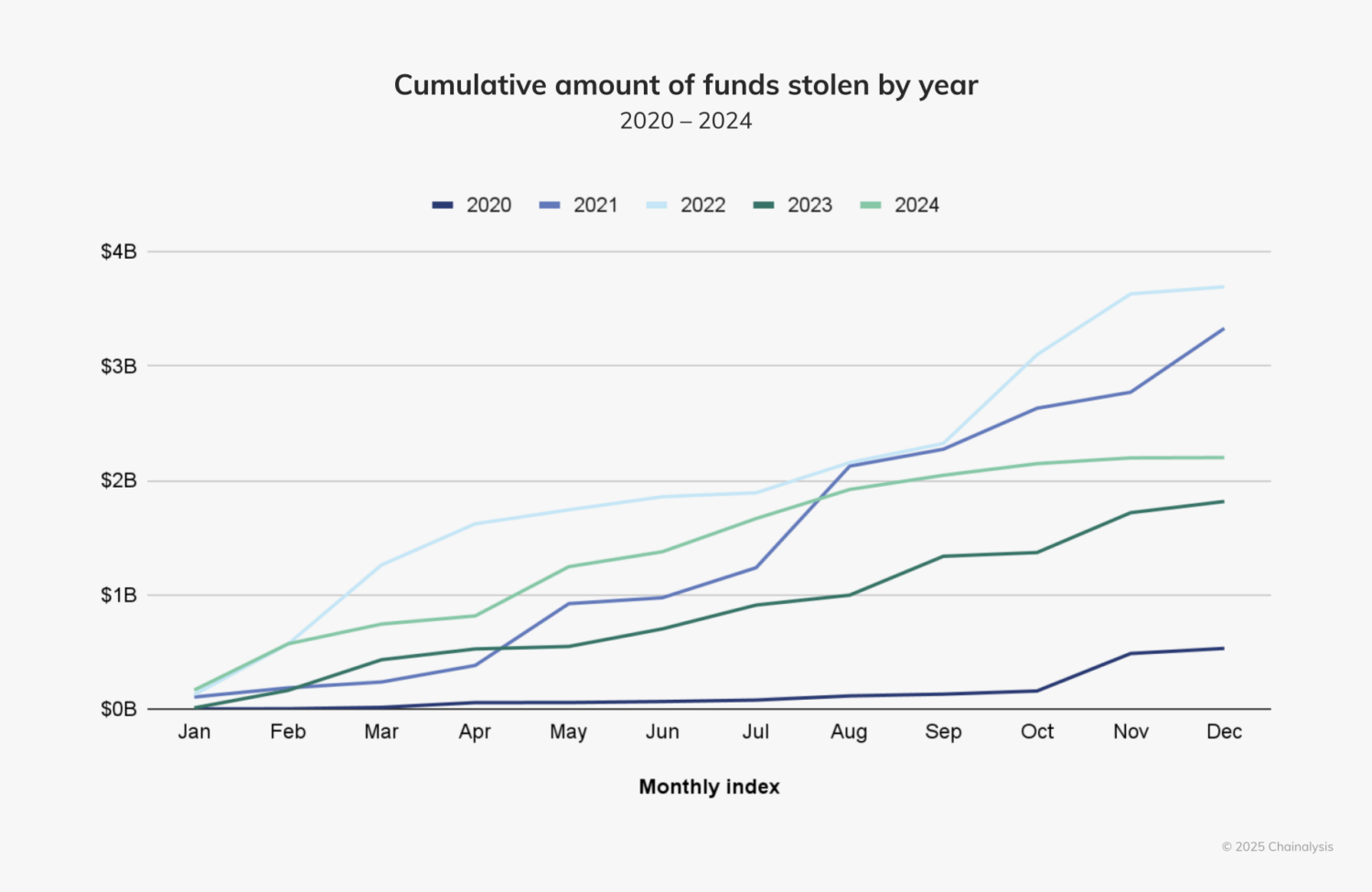

Năm 2024 tiếp tục là một năm đầy thách thức đối với người dùng và các công ty tiền điện tử về bảo mật mạng, do có số lượng vụ hack và exploit gây ra thiệt hại hàng triệu đô la không ngừng tăng lên.

Theo dữ liệu từ Chainalysis, hacker đã chiếm đoạt gần 2,2 tỷ đô la tiền điện tử tính đến tháng 12/2024, cao hơn so với 1,8 tỷ đô la bị đánh cắp vào năm 2023, tương ứng với mức tăng hơn 22% so với năm trước.

Trong năm 2024, hàng loạt cuộc tấn công quy mô lớn đã nhằm vào các sàn giao dịch tập trung nổi tiếng như DMM Bitcoin, WazirX và BingX. Những lỗ hổng trong thiết kế của các giao thức DeFi vẫn tiếp tục là điểm yếu bị kẻ tấn công khai thác, tạo cơ hội để chúng rút cạn tài sản, gây ra thiệt hại lớn cho người dùng và hệ sinh thái.

Tuy mục tiêu chính của hầu hết các cuộc tấn công crypto vẫn là lợi ích tài chính, nhưng bên cạnh đó cũng nổi lên những yếu tố khác đáng lo ngại. Ví dụ, có nhiều sự cố được cho là liên quan đến Lazarus Group như với WazirX và Radiant Capital, cho thấy dấu hiệu của các cuộc tấn công do nhà nước tài trợ.

Bài viết này sẽ tổng hợp các vụ tấn công tiền điền tử đáng chú ý nhất trong năm 2024, phân tích nguyên nhân và các chiến lược được hacker sử dụng.

#1. DMM Bitcoin: 300 triệu đô la

Vào tháng 5/2024, DMM Bitcoin – sàn giao dịch Nhật Bản đã gánh chịu khoản thiệt hại lớn nhất năm nay do bị hack. Sàn này bị mất hơn 4.500 BTC, trị giá hơn 300 triệu đô la tại thời điểm đó.

Mặc dù nguyên nhân chính xác của vụ tấn công vẫn chưa được làm rõ, các chuyên gia cho rằng có thể xuất phát từ những lỗ hổng như khóa riêng tư bị đánh cắp hoặc kỹ thuật “đầu độc địa chỉ”. Kỹ thuật “đầu độc địa chỉ” là một chiến thuật lừa đảo, trong đó kẻ tấn công gửi lượng tiền điện tử rất nhỏ đến ví của nạn nhân, tạo ra lịch sử giao dịch giả nhằm gây nhầm lẫn và lừa nạn nhân gửi tiền đến địa chỉ sai.

Sự cố này là vụ trộm tiền điện tử lớn thứ tám trong lịch sử và là vụ tấn công lớn nhất kể từ vụ hack 477 triệu đô la vào FTX vào tháng 11/2022.

Đến tháng 12, DMM Bitcoin thông báo đã đạt được thỏa thuận với SBI Group của Nhật Bản để chuyển giao tài khoản khách hàng và tài sản lưu ký (custody) sang cho SBI Group trước tháng 3/2025.

#2. WazirX: 230 triệu đô la

Vào ngày 18/7/2024, WazirX – một trong những sàn giao dịch lớn nhất Ấn Độ đã hứng chịu một vụ hack nghiêm trọng, mất khoảng 230 triệu đô la tiền đầu tư của khách hàng.

Hacker đã sử dụng kế hoạch tinh vi để xâm nhập vào ví đa chữ ký của WazirX – loại ví yêu cầu nhiều chữ ký để phê duyệt giao dịch. Bằng cách exploit (tấn công khai thác) các điểm bất nhất trong cách hiển thị giao dịch trên giao diện của nền tảng lưu ký Liminal mà WazirX sử dụng, kẻ tấn công đã lừa các bên có thẩm quyền phê duyệt một giao dịch độc hại. Điều này cho phép chúng vượt qua các biện pháp bảo mật và rút cạn ví của sàn.

Các chuyên gia nghi ngờ Lazarus Group, một nhóm hacker Triều Tiên khét tiếng tham gia vào các vụ trộm tiền điện tử lớn trước đây, có liên quan đến vụ việc.

WazirX đã ngay lập tức thực hiện các bước để giảm thiểu thiệt hại, bao gồm tạm thời dừng rút tiền điện tử và fiat. Hiện tại, vụ hack này đang trong quá trình điều tra.

#3. Munchables: 62 triệu đô la

Vào tháng 3/2024, Munchables, một game Play-to-Earn trên blockchain layer 2 Blast, đã trở thành nạn nhân của một vụ exploit bảo mật nghiêm trọng. Một kẻ tấn công chưa xác định đã lợi dụng lỗ hổng trong hợp đồng thông minh của game, chiếm đoạt lượng tiền điện tử trị giá 62,5 triệu đô la. Hợp đồng thông minh của dự án cho phép nhà phát triển liên quan có quyền chuyển tiền theo ý muốn và kẻ xấu đã lạm dụng tính năng này.

Trọng tâm của vụ hack là sử dụng hợp đồng proxy có thể nâng cấp. Mặc dù loại hợp đồng này mang lại sự linh hoạt, nhưng nó cũng có thể tạo ra lỗ hổng nếu không được xử lý cẩn thận, theo giải thích của nhà phân tích bảo mật Rob Behnke tại Halborn. Trong trường hợp này, nhà phát triển lừa đảo đã chiếm quyền kiểm soát địa chỉ triển khai hợp đồng thông minh, từ đó có quyền thay đổi code của hợp đồng.

Exploit đặc quyền này, kẻ tấn công đã khéo léo chèn backdoor độc hại vào hợp đồng và đợi đến khi hợp đồng chứa lượng lớn ETH. Khi thời cơ chín muồi, họ kích hoạt exploit và rút hàng triệu đô la tiền điện tử.

Sau đó, Munchables thông báo nhà phát triển đã đồng ý vô điều kiện giao nộp khóa riêng tư của ví chứa tài sản của Munchables, nên đã thu hồi toàn bộ. Lý do tại sao kẻ tấn công quyết định làm vậy vẫn chưa được làm rõ.

#4. Exploit cá voi Dai: 55 triệu đô la

Vào tháng 8, một địa chỉ cá voi đã trở thành nạn nhân của một cuộc tấn công phishing tinh vi, dẫn đến mất 55 triệu đô la stablecoin Dai.

Kẻ tấn công đã exploit một lỗ hổng để truy cập vào tài khoản ví của nạn nhân, còn gọi là tài khoản sở hữu bên ngoài (EOA). Tài khoản này kiểm soát một vault trên Maker Protocol. Loại vault này cho phép người dùng vay stablecoin Dai bằng cách ký gửi tài sản thế chấp.

Thông qua việc chiếm quyền kiểm soát EOA bị xâm nhập, kẻ tấn công đã chuyển quyền sở hữu DSProxy (proxy dịch vụ phi tập trung) của nạn nhân sang một địa chỉ mới do chúng kiểm soát. DSProxy là hợp đồng thông minh cho phép người dùng thực hiện nhiều lệnh hợp đồng trong một giao dịch duy nhất.

DSProxy thường được sử dụng như công cụ để tự động hóa các giao dịch phức tạp, là chìa khóa mở vault kỹ thuật số của cá voi này. Bằng cách kiểm soát DSProxy, kẻ tấn công đã có thể thao túng vault của nạn nhân trên Maker. Chúng tự thiết lập làm địa chỉ chủ sở hữu của giao thức và đúc 55.473.618 stablecoin Dai vào ví của mình.

Công ty bảo mật Halborn giải thích rằng kẻ tấn công có thể đã sử dụng hình thức tấn công phishing để lừa địa chỉ cá voi ký một giao dịch chuyển quyền sở hữu proxy sang cho chúng. Một khả năng khác là cuộc tấn công phishing đã xâm nhập vào khóa riêng tư của tài khoản ví kiểm soát DSProxy.

#5. Radiant Capital: 51 triệu đô la

Vào tháng 10/2024, Radiant Capital đã bị tấn công nghiêm trọng lần thứ hai trong năm, dẫn đến tổn thất khoảng 51 triệu đô la. Sự cố thứ nhất là vụ exploit flash loan*, đã lấy đi khoảng 4,5 triệu đô la từ giao thức này. Tuy nhiên, sự cố không nghiêm trọng bằng cuộc tấn công phức tạp hơn sau đó. Cuộc tấn công tiếp theo đã nhắm vào một lỗ hổng trong cơ chế đa chữ ký của giao thức, sử dụng chiến thuật tinh vi. Radiant Capital đã sử dụng cấu hình đa chữ ký 3 trên 11, yêu cầu ba khóa riêng tư để phê duyệt các giao dịch quan trọng.

Tuy nhiên, các kẻ tấn công, được cho là có liên quan đến Lazarus Group của Triều Tiên, đã phá vỡ tính năng bảo mật này. Chúng đã thao túng quá trình ký, khiến những người ký phải phê duyệt các giao dịch độc hại trông có vẻ hợp pháp. Việc thao túng này được thực hiện bằng phần mềm độc hại tinh vi thay đổi dữ liệu giao dịch hiển thị trên giao diện ví Gnosis Safe. Trong khi đó, các giao dịch độc hại lại được chuyển tiếp tới các ví phần cứng để ký và thực thi.

Các kẻ tấn công đã lợi dụng những lần giao dịch thất bại thỉnh thoảng xảy ra, thường bị bỏ qua như một sự cố bình thường. Bằng cách nhúng các giao dịch độc hại vào trong những lần thất bại này, chúng đã thu được chữ ký hợp lệ mà không gây sự chú ý.

Khi các giao dịch độc hại nhận được sự phê duyệt, hacker đã chiếm quyền kiểm soát một trong các hợp đồng thông minh của Radiant, hợp đồng này quản lý các pool cho vay. Vụ việc xâm nhập này đã cho phép chúng thay thế các hợp đồng pool bằng phiên bản độc hại, từ đó tiếp cận được tiền của người dùng.

#6. BingX: 43 triệu đô la

Trong một sự cố đáng lo ngại khác làm nổi bật rủi ro của các sàn giao dịch tập trung, BingX có trụ sở tại Singapore đã trở thành nạn nhân của một cuộc tấn công bảo mật lớn. Cuộc tấn công xảy ra vào ngày 20/9/2024, đã xâm phạm ví nóng của sàn giao dịch này.

Mặc dù BingX đã giảm nhẹ sự cố và cho rằng đó là “sự cố nhỏ”, các nhà phân tích bảo mật ước tính tổng thiệt hại lên đến khoảng 43 triệu đô la. Các khoản tiền bị đánh cắp đã được chuyển đi nhiều lần, cho thấy đây là một cuộc tấn công có sự phối hợp chặt chẽ.

Sự cố này là một phần trong xu hướng đáng lo ngại của các vụ hack sàn giao dịch tập trung tấn công ngành công nghiệp crypto trong suốt năm 2024. Trong sự cố, các kẻ tấn công đã truy cập trái phép vào nhiều blockchain và sử dụng nhiều địa chỉ exploit để chiếm đoạt một loạt các loại tiền điện tử. Sau đó, các khoản tiền bị đánh cắp đã được chuyển đổi thành ETH – một kiểu hành vi phổ biến của Lazarus Group được Triều Tiên hậu thuẫn.

#7. Penpie: 27 triệu đô la

Vào tháng 9/2024, Penpie Protocol, một nền tảng yield farming hoạt động trên Pendle Finance, đã bị xâm phạm, dẫn đến tổn thất khoảng 27 triệu đô la.

Nguyên nhân gốc rễ của vụ tấn công Penpie là một lỗ hổng nghiêm trọng được gọi là tấn công reentrancy. Loại exploit này cho phép các tác nhân xấu thao túng luồng thực thi của một hợp đồng thông minh, dẫn đến những hậu quả không lường trước được.

Bằng cách tạo ra một thị trường giả mạo trên Pendle, kẻ tấn công đã tạo ra các phiên bản giả của token “lợi suất tiêu chuẩn” của Pendle và liên kết chúng với các token “nhà cung cấp thanh khoản” của Pendle. Cách thao túng này cho phép kẻ tấn công thực hiện một chức năng dễ bị tấn công nhiều lần, từ đó làm tăng số dư phần thưởng của họ với các token giả mạo này. Hợp đồng thông minh thiếu cơ chế xác thực mạnh mẽ nên đã nhầm lẫn chấp nhận những token giả, cho phép kẻ tấn công rút ra lượng lớn tiền.

Mặc dù vụ tấn công là nghiêm trọng, team Penpie đã đưa ra đề nghị hòa bình với hacker, cung cấp một khoản thưởng đổi lấy việc trả lại các khoản tiền bị đánh cắp. Tuy nhiên, kẻ tấn công đã chọn phớt lờ lời đề nghị này và rửa tiền thông qua công cụ Tornado Cash.

#8. UwU Lend: 20 triệu đô la

Vào tháng 6/2024, nền tảng cho vay phi tập trung UwU Lend đã bị hack 20 triệu đô la do một lỗ hổng trong oracle giá dựa vào dữ liệu thời gian thực từ các pool thanh khoản của Curve Finance. Kẻ tấn công đã exploit lỗ hổng này và thao túng giá của stablecoin gắn với USD, sUSDE, thông qua một loạt các giao dịch có tính toán trước.

Cuộc tấn công bắt đầu khi hacker vay một khoản flash loan lớn và swap phần lớn tài sản này lấy sUSDE trong một pool của Curve, đẩy giá sUSDE lao dốc. Sau đó, kẻ tấn công đã vay lượng lớn token sUSDE bị định giá thấp từ UwU Lend, sử dụng các loại tiền điện tử khác làm tài sản thế chấp. Tiếp theo, kẻ tấn công đã giao dịch trong pool của Curve để khôi phục giá sUSDE về mức bình thường, nâng cao giá trị của các tài sản nắm giữ.

Hacker đã thanh lý các vị thế này để thu hồi lại các loại tiền điện tử đã vay ban đầu, có giá trị cao hơn và gửi lại sUSDE vào UwU Lend để vay thêm, cuối cùng thu được lợi nhuận 19,3 triệu đô la bằng ETH. Sự cố này làm nổi bật các lỗ hổng nghiêm trọng trong việc sử dụng giá giao ngay cho các oracle tài chính phi tập trung.

#9. Sonne Finance: 20 triệu đô la

Vào tháng 5/2024, Sonne Finance, một giao thức cho vay phi tập trung hoạt động trên chain Optimism Layer 2, đã gặp phải một vụ exploit 20 triệu đô la do lỗ hổng trong hệ thống của nó — xuất phát từ các fork của Compound v2. Lỗ hổng này thường nhắm vào các lỗi thiết kế của giao thức, đặc biệt là trong các thị trường có thanh khoản thấp hoặc mới được thiết lập.

Việc tạo ra một thị trường mới trên một fork của Compound v2 như Sonne yêu cầu phải có thanh khoản ban đầu để ngăn chặn thao túng giá. Nếu thiếu điều này, thị trường sẽ dễ bị tấn công. Các lỗi về độ chính xác hoặc làm tròn trong các phép toán của hợp đồng thông minh, đặc biệt là các giá trị thập phân, có thể bị thao túng.

Trong trường hợp của Sonne Finance, kẻ tấn công đã bơm lượng nhỏ tài sản cơ sở vào một thị trường trống, làm thay đổi đáng kể tỷ giá giao dịch giữa tài sản cơ sở và bản sao token hóa của nó. Điều này dẫn đến lỗi làm tròn, mà kẻ tấn công đã exploit để rút ra nhiều tài sản cơ sở hơn so với số đã gửi ban đầu, dẫn đến tổng thiệt hại khoảng 20 triệu đô la. Sự cố này nhấn mạnh một vấn đề lặp lại với các fork của Compound v2, đã bị exploit trong các vụ tấn công tương tự trên các nền tảng như Hundred Finance và Onyx Protocol.

#10. Sàn giao dịch M2: 14 triệu đô la

Vào tháng 10, sàn giao dịch M2 có trụ sở tại UAE đã trở thành nạn nhân của một cuộc tấn công mạng, dẫn đến việc đánh cắp 13,7 triệu đô la tiền điện tử.

Kẻ tấn công đã exploit các lỗ hổng trong hệ thống bảo mật của sàn giao dịch, chiếm quyền truy cập trái phép vào một số “ví nóng” — các ví kỹ thuật số kết nối với internet và được sử dụng cho các giao dịch thường xuyên. Kẻ tấn công đã có thể rút ra một lượng lớn tiền điện tử bằng cách xâm phạm các ví này.

Sau sự cố, M2 đã thừa nhận lỗ hổng bảo mật và đảm bảo với người dùng rằng tình hình đã được “giải quyết hoàn toàn”. Tuy nhiên, thay vì khôi phục lại các khoản tiền bị đánh cắp, sàn đã chọn cách khôi phục số dư của khách hàng bằng tài sản của chính mình.

*Flash loan (khoản vay nhanh) là một loại khoản vay đặc biệt trong lĩnh DeFi, cho phép người dùng vay một lượng lớn tiền điện tử mà không cần tài sản thế chấp, với điều kiện khoản vay phải được trả lại trong cùng một giao dịch.

Disclaimer: Bài viết chỉ có mục đích thông tin, không phải lời khuyên đầu tư. Nhà đầu tư nên tìm hiểu kỹ trước khi ra quyết định. Chúng tôi không chịu trách nhiệm về các quyết định đầu tư của bạn.

Tham gia Telegram: https://t.me/tapchibitcoinvn

Twitter (X): https://twitter.com/tapchibtc_io

Tiktok: https://www.tiktok.com/@tapchibitcoin

- Hàn Quốc trừng phạt nhóm hacker và nhân viên IT Triều Tiên liên quan đến tấn công crypto

- Hacker Triều Tiên mất hơn 700.000 đô la khi giao dịch trên Hyperliquid, báo hiệu nguy cơ hack tiềm ẩn

- Nhật Bản và châu Á sẽ theo bước Trump nếu Hoa Kỳ tạo quỹ dự trữ Bitcoin chiến lược: CEO Metaplanet

Đình Đình

- Thẻ đính kèm:

- Onyx Protocol

Bitcoin

Bitcoin  Ethereum

Ethereum  XRP

XRP  Tether

Tether  Solana

Solana  USDC

USDC  Dogecoin

Dogecoin  Lido Staked Ether

Lido Staked Ether  TRON

TRON  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Hyperliquid

Hyperliquid  Wrapped Bitcoin

Wrapped Bitcoin  Ethena USDe

Ethena USDe  Sui

Sui  Figure Heloc

Figure Heloc