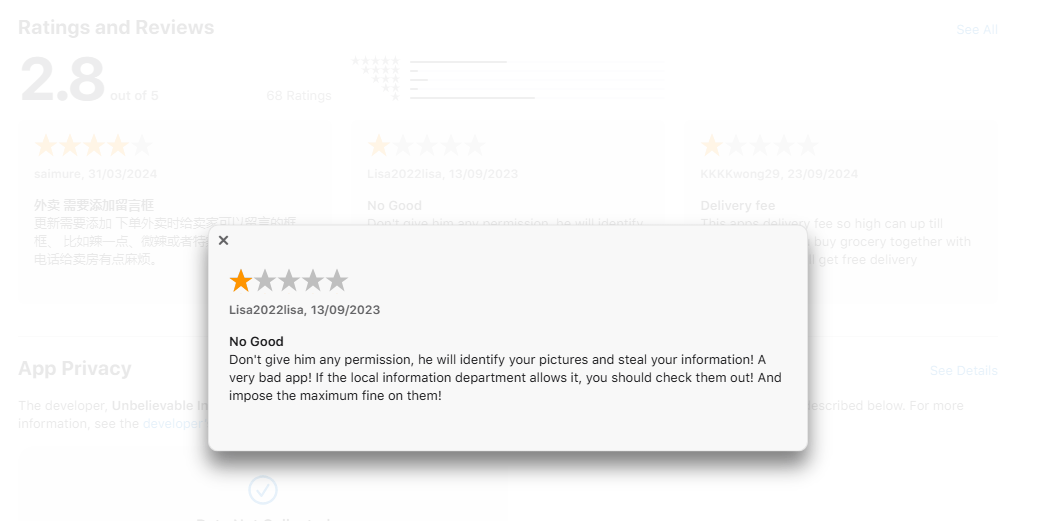

Một số bộ công cụ phát triển phần mềm độc hại (malicious SDK) được sử dụng để tạo ứng dụng trên Google Play Store và Apple App Store đã bị phát hiện quét hình ảnh của người dùng để tìm cụm từ khôi phục ví tiền điện tử, nhằm chiếm đoạt tài sản, theo cảnh báo từ công ty an ninh mạng Kaspersky Labs.

Trong báo cáo ngày 4/2, các chuyên gia Sergey Puzan và Dmitry Kalinin của Kaspersky cho biết mã độc có tên SparkCat khi lây nhiễm vào thiết bị sẽ sử dụng công nghệ đánh cắp thông tin thông qua nhận diện ký tự quang học (OCR) để tìm kiếm hình ảnh chứa các từ khóa cụ thể bằng nhiều ngôn ngữ khác nhau.

“Những kẻ tấn công chỉ cần đánh cắp cụm từ khôi phục ví tiền điện tử là đã có thể kiểm soát hoàn toàn ví của nạn nhân và tiến hành chiếm đoạt tài sản,” Puzan và Kalinin viết.

Không chỉ giới hạn ở cụm từ khôi phục, mã độc này còn có khả năng thu thập các thông tin nhạy cảm khác từ thư viện ảnh của người dùng, chẳng hạn như nội dung tin nhắn hay mật khẩu hiển thị trên ảnh chụp màn hình.

Cảnh báo và khuyến nghị bảo mật

Các chuyên gia từ Kaspersky khuyến cáo người dùng không nên lưu trữ thông tin quan trọng trong ảnh chụp màn hình hoặc thư viện ảnh trên điện thoại. Thay vào đó, họ nên sử dụng các ứng dụng quản lý mật khẩu chuyên dụng và nhanh chóng gỡ bỏ bất kỳ ứng dụng khả nghi nào.

Theo Kaspersky, mã độc SparkCat trên các ứng dụng Android sử dụng một thành phần Java có tên Spark, được ngụy trang dưới dạng mô-đun phân tích dữ liệu. Thành phần này được điều khiển thông qua tệp cấu hình mã hóa lưu trữ trên GitLab, cho phép kẻ tấn công gửi lệnh và cập nhật hoạt động từ xa.

Công nghệ nhận diện ký tự của Google ML Kit OCR được tích hợp vào mô-đun mạng để trích xuất văn bản từ hình ảnh trên thiết bị đã nhiễm, tìm kiếm cụm từ khôi phục ví tiền điện tử. Sau đó, chúng có thể sử dụng cụm từ này để truy cập ví tiền điện tử của nạn nhân mà không cần biết mật khẩu.

Quy mô và phương thức tấn công

Theo Kaspersky, mã độc này đã hoạt động từ ít nhất tháng 3/2024, với khoảng 242.000 lượt tải xuống, chủ yếu nhắm vào người dùng Android và iOS tại châu Âu và châu Á.

Mã độc được phát hiện trong hàng chục ứng dụng trên cả Google Play Store và Apple App Store, bao gồm cả những ứng dụng hợp pháp và ứng dụng giả mạo. Điểm chung của các ứng dụng này là đều sử dụng ngôn ngữ lập trình Rust – vốn hiếm gặp trên ứng dụng di động, có khả năng hoạt động đa nền tảng và được che giấu bằng kỹ thuật làm rối mã (obfuscation), khiến việc phân tích và phát hiện vô cùng phức tạp.

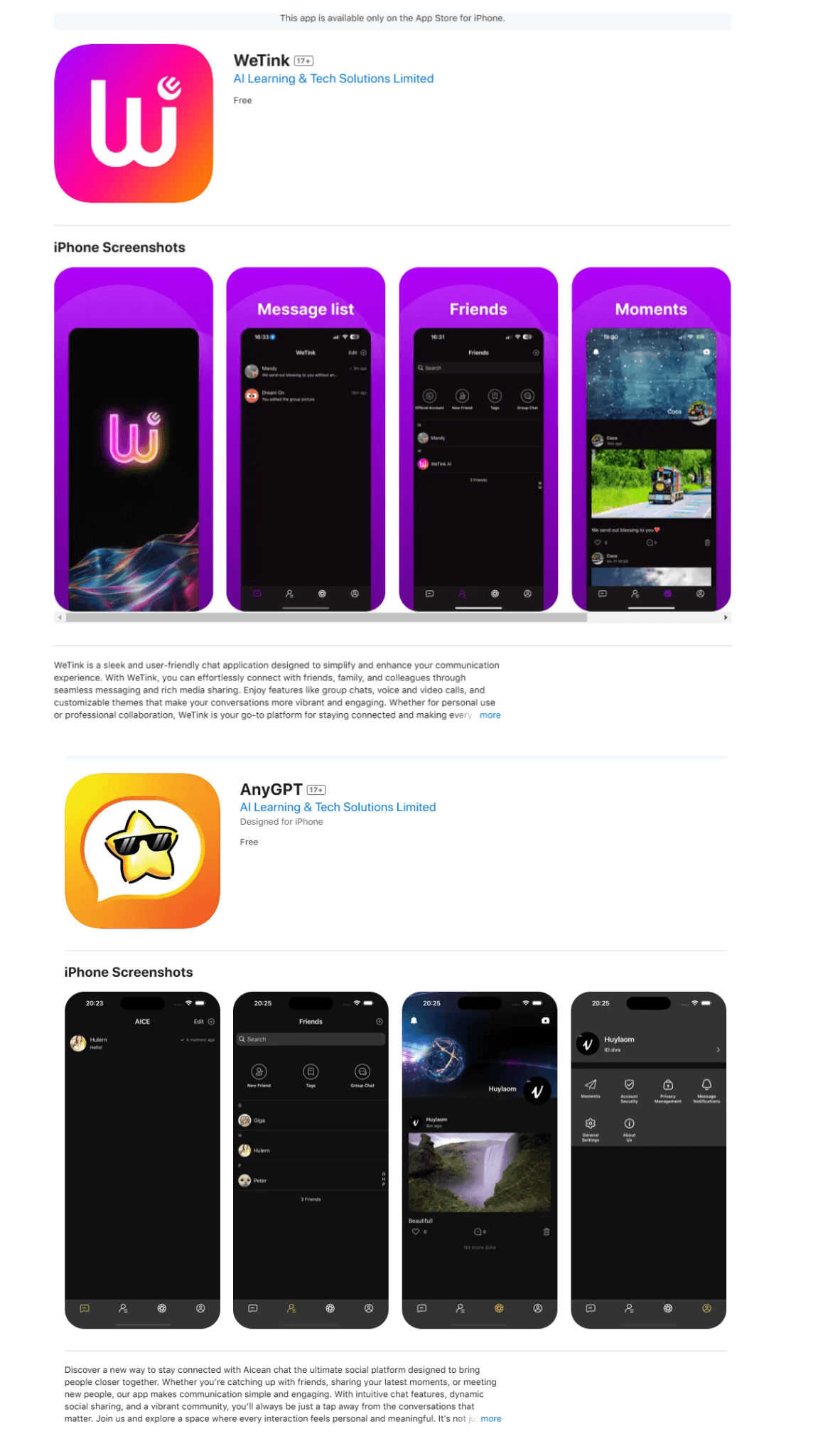

Hiện vẫn chưa rõ các ứng dụng này bị nhiễm mã độc thông qua tấn công chuỗi cung ứng hay do chính các nhà phát triển cố tình tích hợp mã độc vào. Một số ứng dụng trông có vẻ hợp pháp, chẳng hạn như dịch vụ giao đồ ăn, trong khi những ứng dụng khác rõ ràng được thiết kế để lừa người dùng, chẳng hạn như nhiều ứng dụng nhắn tin giả mạo tích hợp tính năng AI từ cùng một nhà phát triển.

Mặc dù chưa thể xác định được chính xác nhóm đứng sau, Puzan và Kalinin phát hiện nhiều chú thích và mô tả lỗi bằng tiếng Trung trong mã nguồn, điều này cho thấy kẻ phát triển mã độc có thể thành thạo tiếng Trung.

Hiện Google và Apple chưa đưa ra phản hồi nào về vấn đề này.

Disclaimer: Bài viết chỉ có mục đích thông tin, không phải lời khuyên đầu tư. Nhà đầu tư nên tìm hiểu kỹ trước khi ra quyết định. Chúng tôi không chịu trách nhiệm về các quyết định đầu tư của bạn.

Tham gia Telegram: https://t.me/tapchibitcoinvn

Twitter (X): https://twitter.com/tapchibtc_io

Tiktok: https://www.tiktok.com/@tapchibitcoin

- Ngôi sao Breaking Bad bị hack tài khoản X lần thứ hai để pump & dump memecoin

- Nhà phát triển đồng memecoin Unicorn Fart Dust (UFD) bị hack mất 1,2 triệu USD

- Ngành crypto khởi đầu năm 2025 với 74 triệu USD bị đánh cắp trong tháng 1: Immunefi

Thạch Sanh

Bitcoin

Bitcoin  Ethereum

Ethereum  XRP

XRP  Tether

Tether  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  TRON

TRON  Dogecoin

Dogecoin  Cardano

Cardano  Wrapped Bitcoin

Wrapped Bitcoin  Wrapped stETH

Wrapped stETH  Hyperliquid

Hyperliquid  Sui

Sui  Stellar

Stellar  Chainlink

Chainlink  Bitcoin Cash

Bitcoin Cash