Các hacker đang tạo hàng trăm dự án GitHub giả mạo nhằm lừa đảo người dùng tải xuống phần mềm độc hại đánh cắp tiền điện tử và thông tin đăng nhập, theo báo cáo từ công ty an ninh mạng Kaspersky.

Chuyên gia phân tích của Kaspersky, Georgy Kucherin, cho biết trong một báo cáo ngày 24/2 rằng chiến dịch phần mềm độc hại mà công ty gọi là “GitVenom” đã chứng kiến các hacker tạo ra hàng trăm kho lưu trữ trên GitHub, chứa các dự án giả mạo bao gồm các trojan truy cập từ xa (RAT), phần mềm đánh cắp thông tin và phần mềm chiếm quyền điều khiển clipboard.

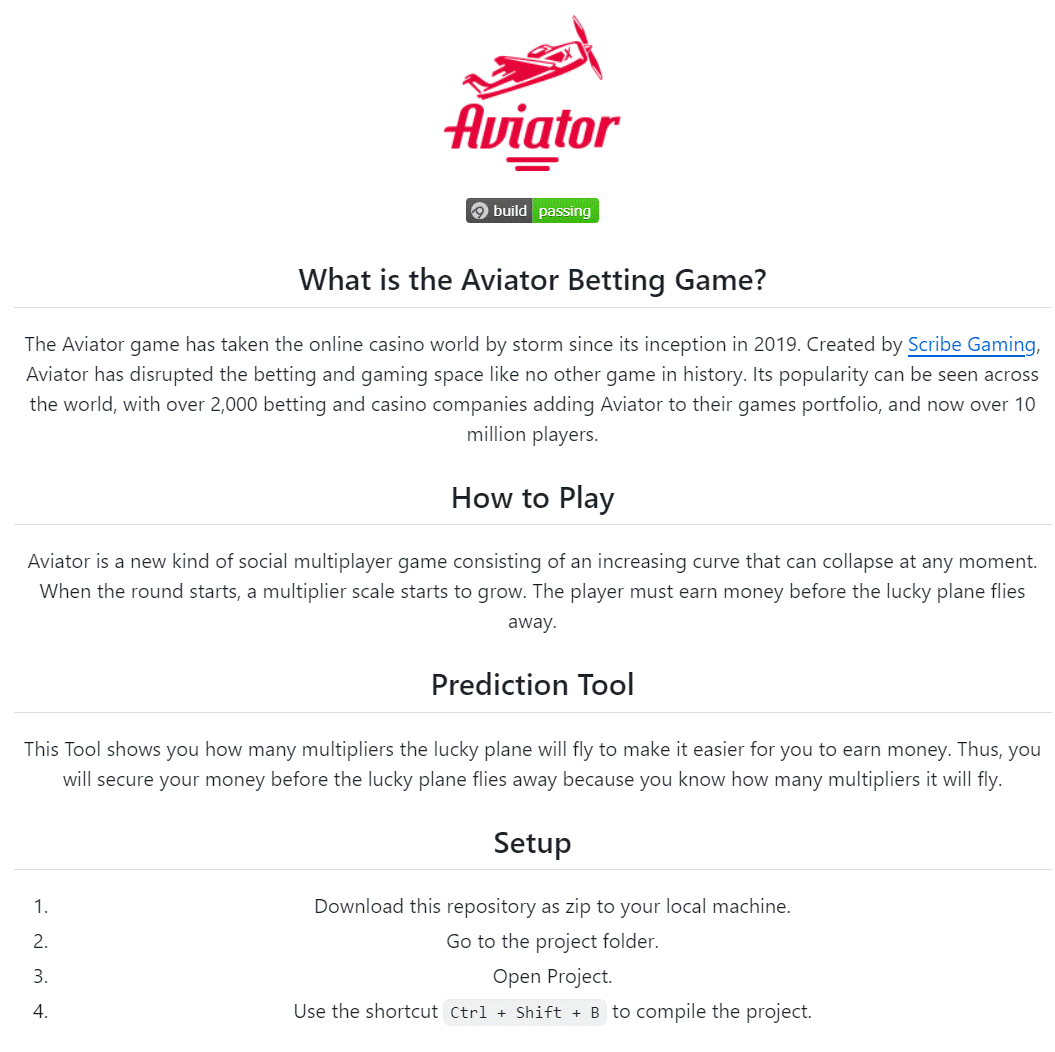

Một số dự án giả mạo bao gồm một bot Telegram quản lý ví Bitcoin và một công cụ tự động hóa các tương tác trên tài khoản Instagram.

Kucherin cho biết các nhà phát triển phần mềm độc hại “đã cố gắng hết sức” để làm cho những dự án này trông hợp pháp bằng cách bao gồm “các tệp thông tin và hướng dẫn được thiết kế tốt”, có thể là “được tạo ra bằng các công cụ AI”.

Những người đứng sau các dự án độc hại này cũng đã làm giả số lượng “cam kết” (thay đổi trong dự án), đồng thời thêm nhiều tham chiếu đến các thay đổi cụ thể để tạo ra vẻ ngoài rằng dự án đang được cải thiện liên tục.

“Để làm được điều đó, họ đã đặt một tệp thời gian (timestamp) trong các kho lưu trữ này và tệp này được cập nhật mỗi vài phút”.

“Rõ ràng, khi thiết kế những dự án giả mạo này, các đối tượng đã nỗ lực hết sức để làm cho các kho lưu trữ trông hợp lý đối với những mục tiêu tiềm năng”, Kucherin nói trong báo cáo.

Các dự án không thực hiện các tính năng được đề cập trong các tệp hướng dẫn và giải thích. Kaspersky phát hiện ra rằng chúng chủ yếu “thực hiện các hành động vô nghĩa”.

Trong quá trình điều tra, Kaspersky đã phát hiện một số dự án giả mạo có từ ít nhất hai năm trước và suy đoán “vector lây nhiễm có thể rất hiệu quả” vì hacker đã lôi kéo nạn nhân trong một thời gian dài.

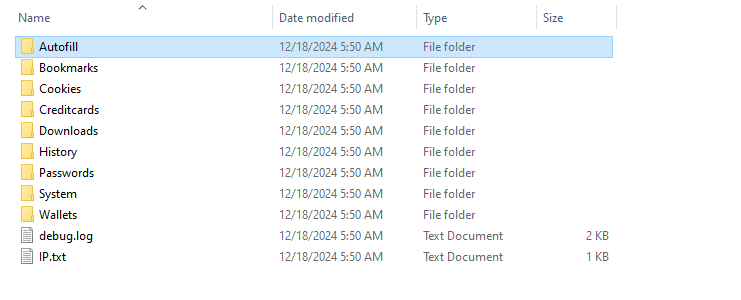

Bất kể dự án giả mạo trình bày như thế nào, Kucherin cho biết tất cả đều chứa “mã độc hại” tải xuống các thành phần như phần mềm đánh cắp thông tin, lấy dữ liệu tài khoản đã lưu, thông tin ví tiền điện tử và lịch sử duyệt web, sau đó tải lên cho các hacker thông qua Telegram.

Một thành phần độc hại khác sử dụng phần mềm chiếm quyền điều khiển clipboard, tìm kiếm địa chỉ ví tiền điện tử và thay thế chúng bằng các địa chỉ do kẻ tấn công kiểm soát.

Kucherin cho biết những ứng dụng độc hại này đã lừa ít nhất một người dùng vào tháng 11 khi một ví do hacker kiểm soát nhận được 5 Bitcoin, hiện trị giá khoảng 442.000 đô la.

Theo Kaspersky, chiến dịch GitVenom đã được theo dõi trên toàn cầu, nhưng tập trung đặc biệt vào lây nhiễm người dùng từ Nga, Brazil và Thổ Nhĩ Kỳ.

Kucherin cho biết, vì các nền tảng chia sẻ mã nguồn như GitHub được sử dụng bởi hàng triệu lập trình viên trên toàn thế giới, các đối tượng đe dọa sẽ tiếp tục sử dụng phần mềm giả mạo như một mồi nhử để lây nhiễm.

Anh khuyên rằng kiểm tra các hành động mà mã nguồn bên thứ ba thực hiện trước khi tải xuống là vô cùng quan trọng.

Kucherin cũng cho biết công ty dự đoán các kẻ tấn công sẽ tiếp tục phát hành dự án độc hại, nhưng “có thể với một số thay đổi nhỏ” trong các chiến thuật, kỹ thuật và thủ tục của họ.

Disclaimer: Bài viết chỉ có mục đích thông tin, không phải lời khuyên đầu tư. Nhà đầu tư nên tìm hiểu kỹ trước khi ra quyết định. Chúng tôi không chịu trách nhiệm về các quyết định đầu tư của bạn.

Tham gia Telegram: https://t.me/tapchibitcoinvn

Twitter (X): https://twitter.com/tapchibtc_io

Tiktok: https://www.tiktok.com/@tapchibitcoin

Youtube: https://www.youtube.com/@tapchibitcoinvn

- CZ: Tôi không bán tiền điện tử hôm nay, hôm qua hay hôm kia

- Chainflip có kế hoạch nâng cấp để ngăn chặn hacker Bybit sử dụng DEX cross-chain của mình

- Hacker Bybit có thể đứng sau các vụ lừa đảo memecoin trên Solana: ZachXBT

Đình Đình

Bitcoin

Bitcoin  Ethereum

Ethereum  XRP

XRP  Tether

Tether  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  Dogecoin

Dogecoin  TRON

TRON  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Hyperliquid

Hyperliquid  Wrapped Bitcoin

Wrapped Bitcoin  Sui

Sui  Wrapped eETH

Wrapped eETH  Stellar

Stellar