Theo báo cáo của Chainalysis, tội phạm mạng của Cộng hòa Dân chủ Nhân dân Triều Tiên (CHDCND Triều Tiên) đã tự khẳng định mình là một mối đe dọa dai dẳng tiên tiến đối với ngành công nghiệp tiền điện tử vào năm 2021.

Theo nền tảng dữ liệu dựa trên blockchain hỗ trợ chính phủ và các khu vực tư nhân trong việc phát hiện, ngăn chặn sử dụng bất hợp pháp tiền điện tử, các hacker Triều Tiên đã đánh cắp số tiền điện tử trị giá 400 triệu đô la vào năm ngoái, nâng tổng số tiền chưa được rửa lên mức cao nhất mọi thời đại (ATH).

Lazarus Group

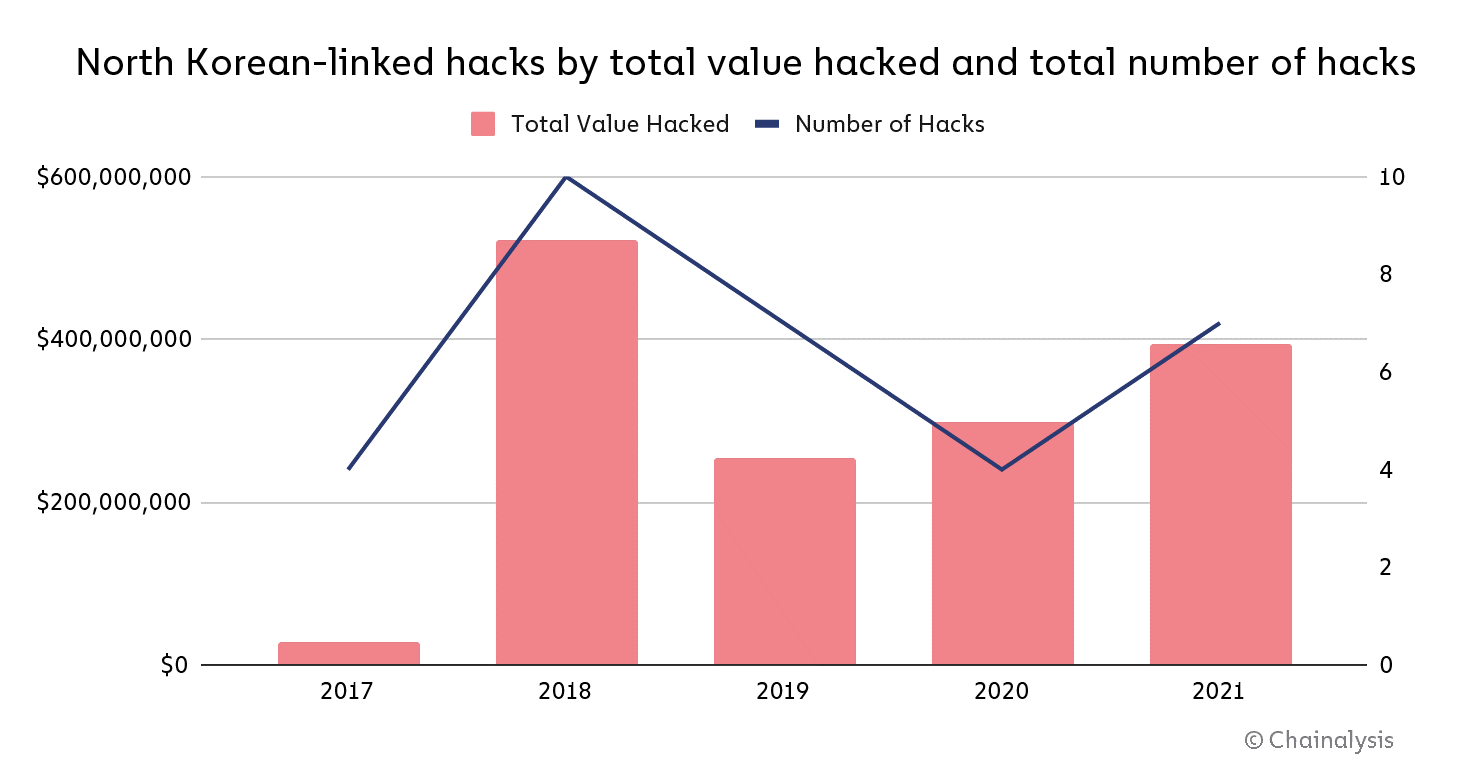

Nhắm mục tiêu chủ yếu vào các công ty đầu tư và sàn giao dịch tập trung, hacker Triều Tiên đã thực hiện ít nhất 7 cuộc tấn công vào nhiều nền tảng tiền điện tử, chiếm đoạt gần 400 triệu đô la crypto vào năm 2021.

Trong khi đó, so với năm 2020, số lượng cuộc tấn công đã tăng từ 4 lên 7 và thiệt hại tăng 40%.

Các cuộc tấn công của hacker Triều Tiên qua các năm | Nguồn: Chainalysis

Để chuyển tiền từ ví “nóng” của các tổ chức vào những địa chỉ do CHDCND Triều Tiên kiểm soát, tội phạm mạng đã sử dụng các chiêu trò lừa đảo giả mạo, khai thác code, phần mềm độc hại và kỹ thuật mạng xã hội tiên tiến.

Sau khi Triều Tiên giành được quyền lưu ký số tiền điện tử đánh cắp, họ đã sử dụng nhiều chiến thuật rửa tiền tinh vi để xóa dấu vết và rút tiền mặt.

“Các chiến thuật và kỹ thuật phức tạp này đã khiến nhiều nhà nghiên cứu bảo mật xác định các tác nhân mạng làm việc cho CHDCND Triều Tiên là những mối đe dọa dai dẳng tiên tiến (APT)”, báo cáo lưu ý và nhấn mạnh điều này đặc biệt đúng với APT 38 hay còn gọi là “Lazarus Group” do Tổng cục Tác chiến (cơ quan tình báo chính của CHDCND Triều Tiên được Hoa Kỳ và Liên hợp quốc thừa nhận) dẫn đầu.

Từ năm 2018 trở đi, Lazarus Group đã đánh cắp và rửa lượng lớn tiền điện tử mỗi năm, thường trên 200 triệu đô la.

“Chỉ riêng các vụ hack cá nhân thành công nhất như một vụ trên KuCoin và một vụ khác trên sàn giao dịch không rõ tên đã thu về hơn 250 triệu đô la mỗi vụ”.

Báo cáo lưu ý rằng theo Hội đồng an ninh Liên Hợp Quốc, số tiền thu từ các vụ hack được sử dụng để hỗ trợ vũ khí hủy diệt hàng loạt và các chương trình tên lửa đạn đạo của Triều Tiên.

Quy trình rửa tiền

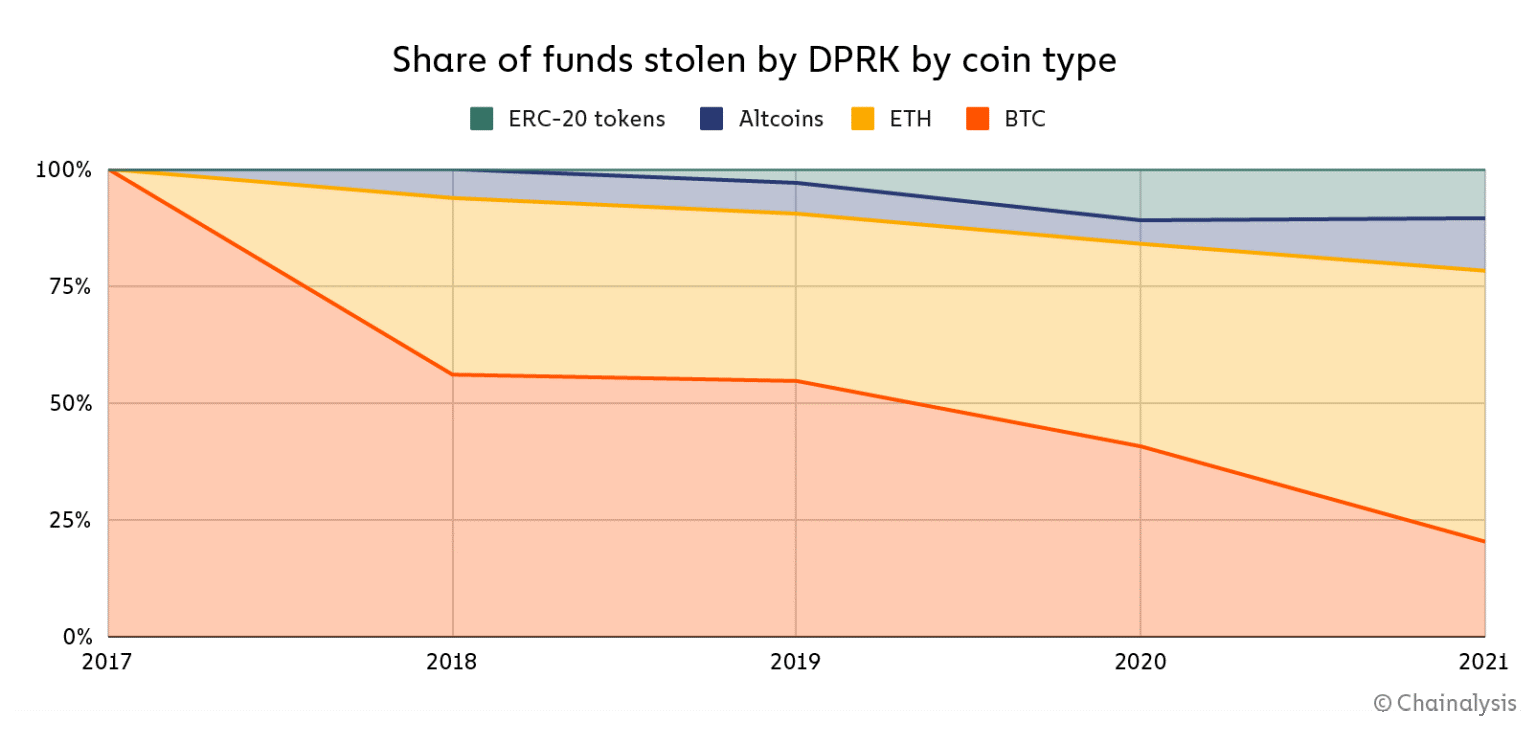

Vào năm 2021, tính trên giá trị đô la Mỹ, lần đầu tiên ETH chiếm phần lớn số crypto bị CHDCND Triều Tiên đánh cắp, trong khi Bitcoin chỉ chiếm 20% và token ERC-20, altcoin 22%.

Tỷ lệ các coin bị Triều Tiên đánh cắp theo thời gian | Nguồn: Chainalysis

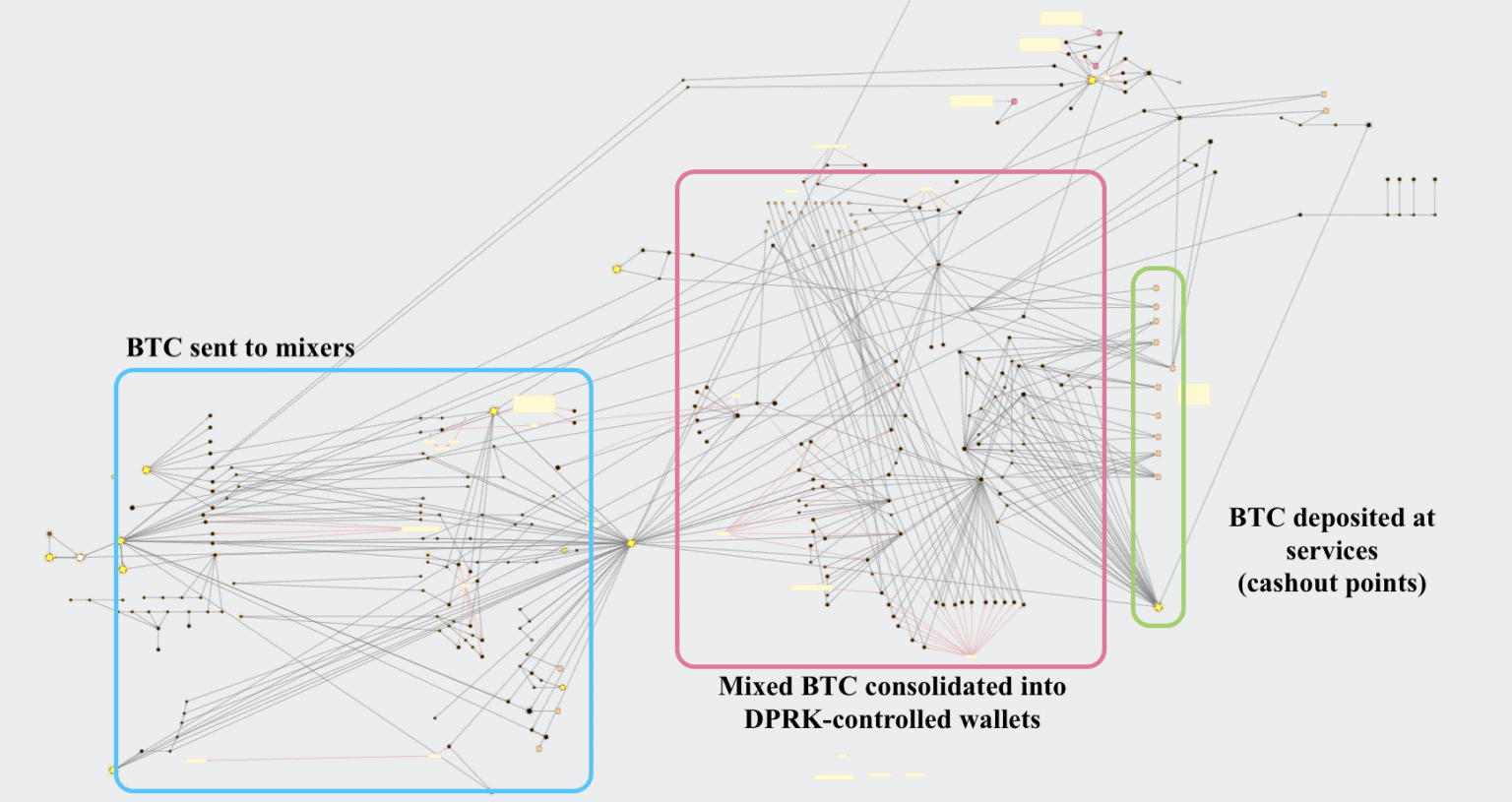

Theo Chainalysis, ngày càng có nhiều loại tiền điện tử bị đánh cắp dẫn đến hoạt động rửa tiền từ CHDCND Triều Tiên ngày càng phức tạp. Hacker đã chia nhỏ quy trình thành nhiều bước, tăng cường sử dụng mixer (máy trộn) vào năm 2021.

Các công cụ phần mềm này cho phép hacker gộp và xáo trộn tiền điện tử từ hàng nghìn địa chỉ và làm phức tạp hơn rất nhiều việc theo dõi giao dịch.

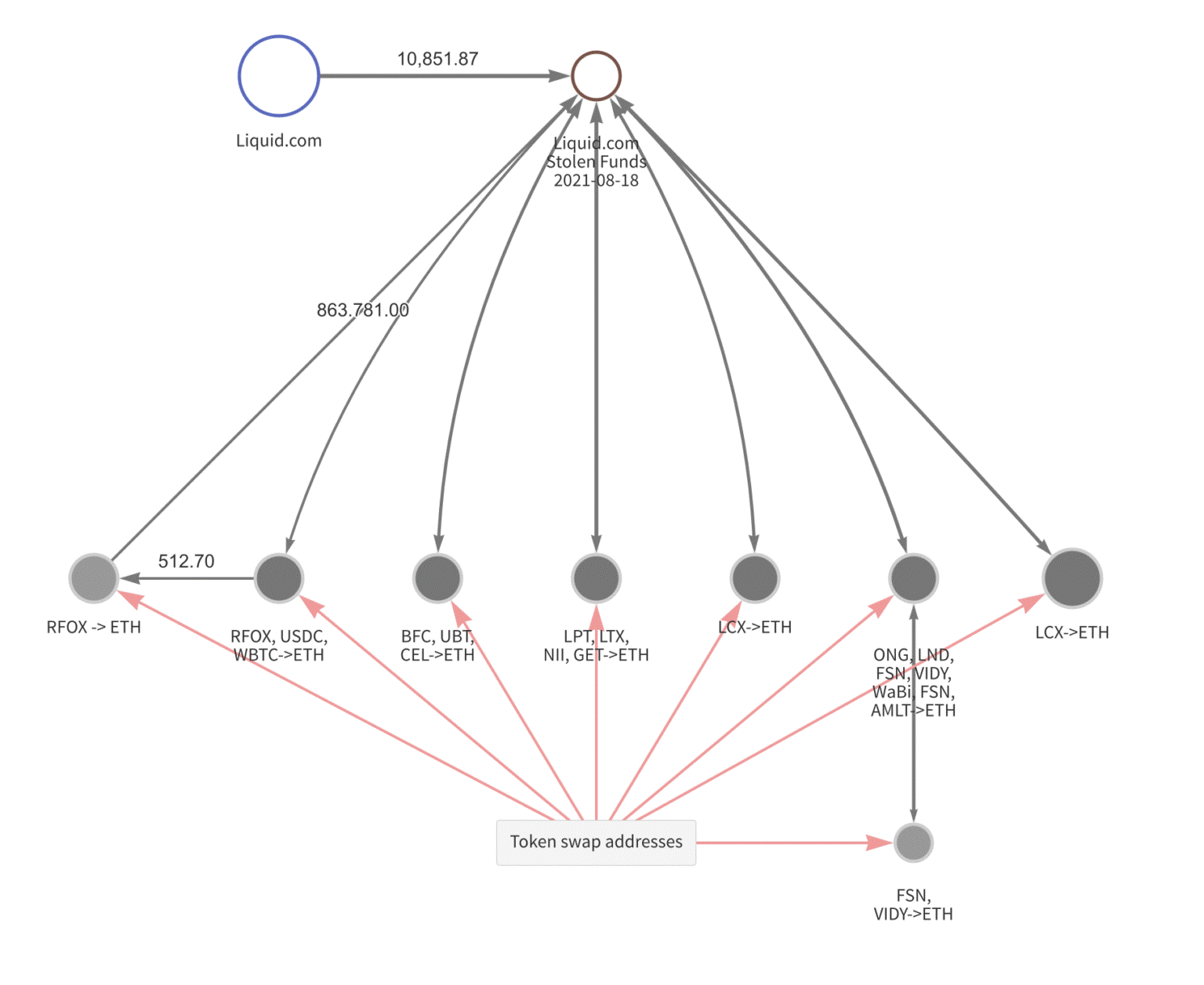

Chainalysis giải thích các chiến thuật đang được sử dụng dựa trên một trong những cuộc tấn công của năm trước, dẫn đến 91,35 triệu đô la tiền điện tử đã được rửa.

Vào tháng 8, Liquid.com đã báo cáo một người dùng trái phép có được quyền truy cập vào một số ví do sàn giao dịch quản lý. Trong cuộc tấn công, 67 token ERC-20 khác nhau cùng với lượng lớn ETH và Bitcoin đã bị chuyển từ các ví tiền điện tử này đến các địa chỉ do một bên đại diện cho CHDCND Triều Tiên kiểm soát.

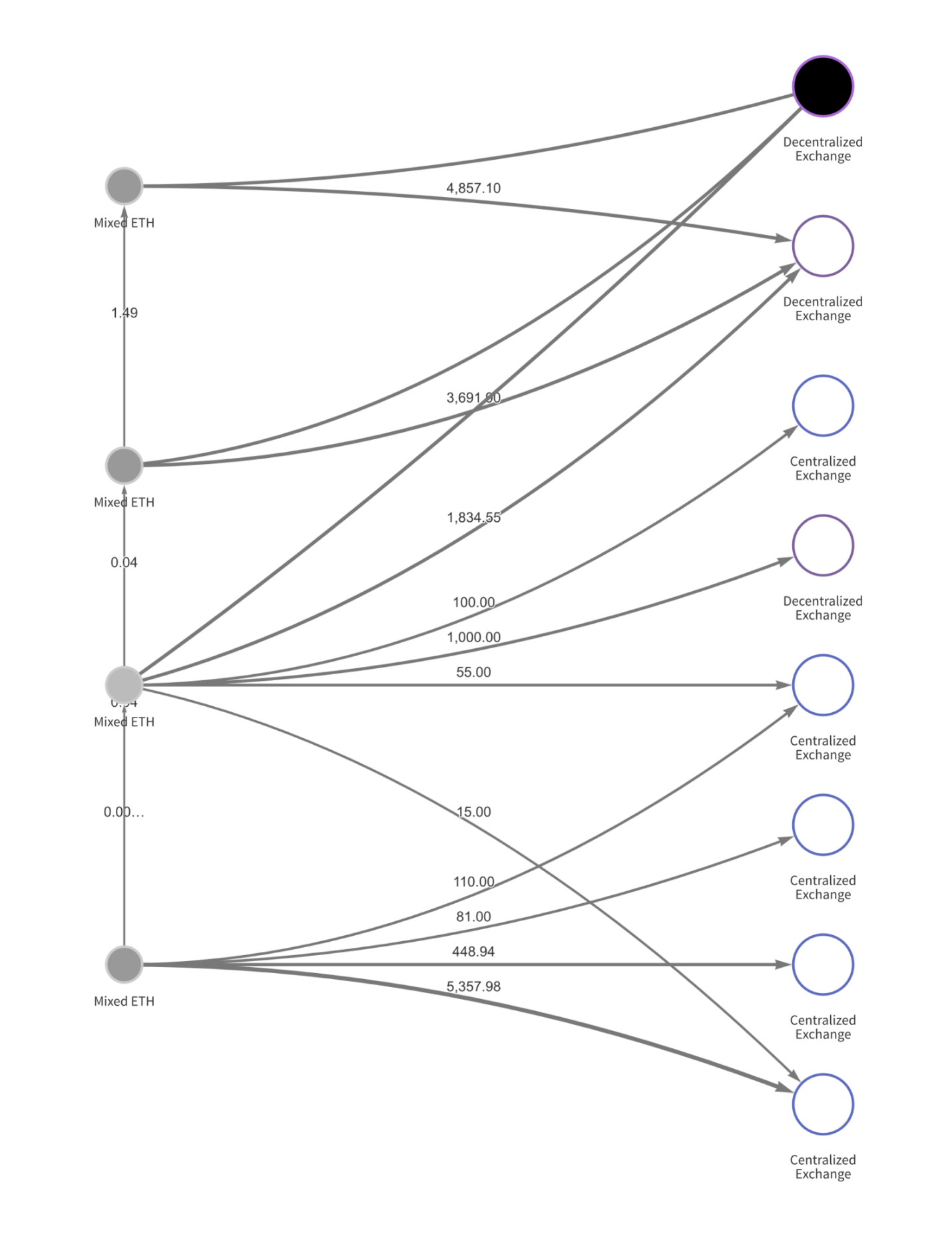

Trong quy trình rửa tiền thông thường, các token ERC-20 và altcoin được hoán đổi để lấy ETH tại sàn giao dịch phi tập trung (DEX).

Quy trình rửa tiền | Nguồn: Chainalysis

Trong bước tiếp theo, ETH được trộn và hoán đổi lấy Bitcoin trên các DEX và CEX (sàn tập trung).

Quy trình rửa tiền | Nguồn: Chainalysis

Cuối cùng, Bitcoin được trộn và hợp nhất vào các ví mới, sau đó được gửi đến các địa chỉ gửi tiền tại những sàn giao dịch crypto-to-fiat có trụ sở tại Châu Á.

Quy trình rửa tiền | Nguồn: Chainalysis

Theo báo cáo, hơn 65% số tiền đánh cắp của CHDCND Triều Tiên đã được rửa thông qua máy trộn vào năm 2021, tăng từ 42% vào năm 2020.

Chainalysis mô tả việc CHDCND Triều Tiên sử dụng nhiều máy trộn là một “nỗ lực có tính toán để che giấu nguồn gốc của các loại tiền điện tử bất chính trong khi bắt đầu tẩy trắng nó thành fiat”.

Trong khi đó, hacker sử dụng các nền tảng DeFi như DEX để “cung cấp thanh khoản cho nhiều loại token ERC-20 và altcoin mà không thể chuyển đổi thành tiền mặt”.

Việc hoán đổi các loại tiền điện tử này thành ETH hoặc Bitcoin không chỉ khiến chúng trở nên thanh khoản hơn mà còn mở ra nhiều lựa chọn hơn về các bộ trộn và sàn giao dịch.

Theo Chainalysis, các nền tảng DeFi thường không lưu ký (custody), không yêu cầu xác minh danh tính (KYC). Điều này cho phép hacker sử dụng dịch vụ của họ mà không bị đóng băng tài sản hoặc lộ danh tính.

Số tiền chưa được rửa ngày càng tăng

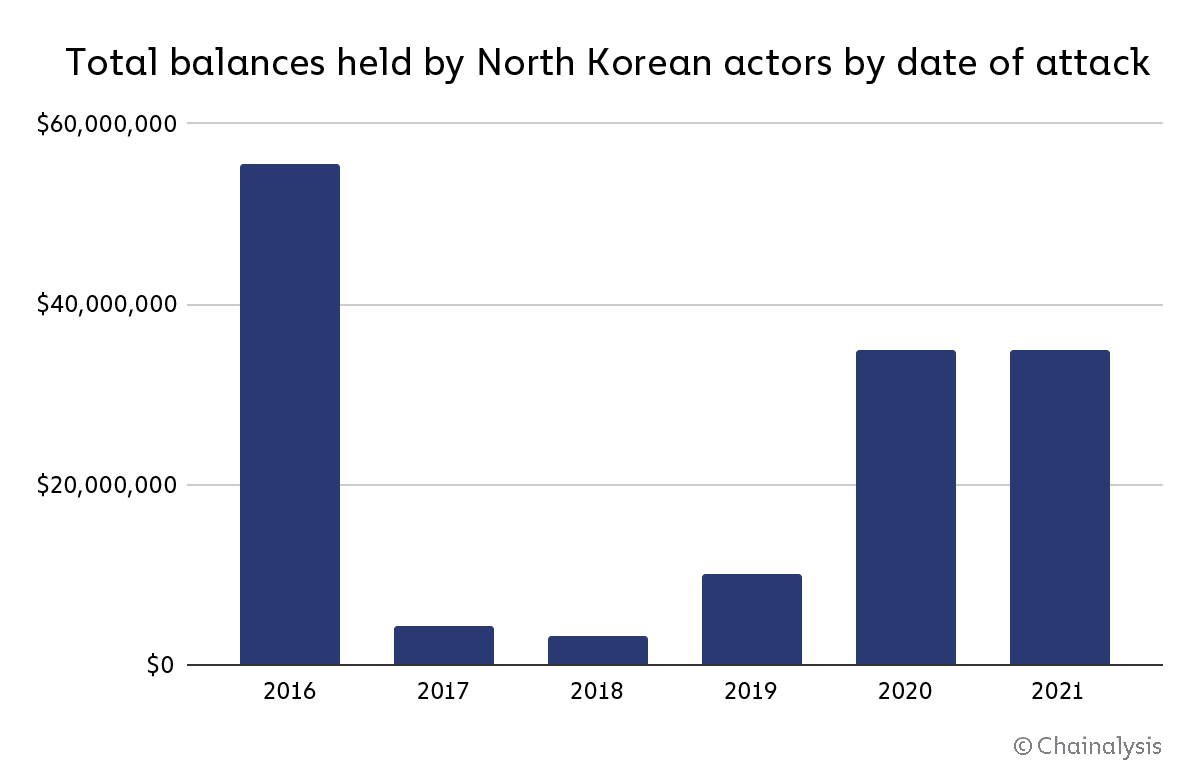

“Chainalysis đã xác định có 170 triệu đô la trong số dư hiện tại, là số tiền đánh cắp từ 49 vụ hack riêng biệt kéo dài từ năm 2017 đến năm 2021 do Triều Tiên kiểm soát nhưng vẫn chưa được rửa thông qua các dịch vụ”.

Ngoài ra, trong số đó, có lượng tiền khổng lồ chưa được rửa đã tồn tại được 6 năm. Cụ thể, khoảng 35 triệu đô la từ các cuộc tấn công vào năm 2020 và 2021, trong khi hơn 55 triệu đô la từ các cuộc tấn công được thực hiện vào năm 2016.

Số dư do CHDCND Triều Tiên nắm giữ qua các năm | Nguồn: Chainalysis

Báo cáo kết luận:

“Không rõ tại sao các hacker vẫn tiếp tục ngồi trên đống tiền này, nhưng có thể là họ đang chờ đợi sự quan tâm của cơ quan thực thi pháp luật lắng xuống, vì vậy họ có thể rút tiền mà không bị theo dõi. Bất kể lý do mà CHDCND Triều Tiên kéo dài thời gian và sẵn sàng giữ các khoản tiền này là gì, có thể thấy họ có kế hoạch cẩn trọng, không phải là một kế hoạch liều lĩnh và vội vàng”.

Tham gia Telegram của Tạp Chí Bitcoin để theo dõi tin tức và bình luận về bài viết này: https://t.me/tapchibitcoinvn

- Sau cảnh báo bong bóng cường điệu, Trung Quốc đang xây dựng ngành NFT của riêng mình

- Các startup tiền điện tử đang trở thành ‘con mồi’ của nhóm hacker BlueNoroff Triều Tiên

- Triều Tiên đã đánh cắp 300 triệu đô la tiền điện tử để tài trợ hạt nhân và tên lửa, Liên Hợp Quốc báo cáo

Đình Đình

Theo Cryptoslate

Bitcoin

Bitcoin  Ethereum

Ethereum  XRP

XRP  Tether

Tether  Solana

Solana  USDC

USDC  Dogecoin

Dogecoin  Lido Staked Ether

Lido Staked Ether  Cardano

Cardano  TRON

TRON  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Hyperliquid

Hyperliquid  Wrapped Bitcoin

Wrapped Bitcoin  Ethena USDe

Ethena USDe  Sui

Sui  Stellar

Stellar