Trường hợp sử dụng Dogecoin dường như đang phát triển theo thời gian. Meme coin ban đầu được tạo ra như một trò đùa vào năm 2014, sau đó biến thành một trong những tiền điện tử hot nhất năm 2015, tiếp tục trở thành đồng coin yêu thích của Elon Musk năm 2018 và là một phần của thử thách TikTok trong năm 2020.

Nhưng mọi thứ đã dần dần trở nên ảm đạm đối với DOGE; một số hacker hiện đang sử dụng nó để kiểm soát các botnet khai thác tiền điện tử, Intezer Labs cho biết trong một báo cáo trong tuần này.

Hacker đang tận dụng Dogecoin

Intezer Labs, một công ty phân tích và phát hiện phần mềm độc hại có trụ sở tại New York, đã phát hiện ra một số hacker, sử dụng cửa hậu “Doki” khét tiếng, đã sử dụng ví Dogecoin để che giấu sự hiện diện trực tuyến của chúng.

Công ty cho biết họ đã phân tích Doki, một loại virus trojan kể từ tháng 1 năm 2020, gần đây đã phát hiện ra việc sử dụng nó để cài đặt và duy trì phần mềm độc hại để khai thác tiền điện tử sau đó.

Undetected Doki attack actively infecting vulnerable #Docker servers in the cloud. Attacker uses a novel Domain Generation Algorithm (DGA) based on a DogeCoin digital wallet to generate C&C domains. Research by @NicoleFishi19 and @kajilot https://t.co/CS1aK5DXjv

— Intezer (@IntezerLabs) July 28, 2020

“Cuộc tấn công Doki không bị phát hiện đã chủ động lây nhiễm các máy chủ Docker dễ bị tổn thương trong cloud. Kẻ tấn công sử dụng Thuật toán tạo miền mới (DGA) dựa trên ví kỹ thuật số DogeCoin để tạo các miền C&C.”

Một hacker có biệt danh “Ngrok” đã phát hiện ra một phương pháp sử dụng ví Dogecoin để xâm nhập vào các máy chủ web. Đây trường hợp sử dụng đầu tiên theo loại hình này đối với meme coin, thường được biết đến với mục đích hài hước hơn.

Intezer Labs đã phát hiện ra Doki đang sử dụng một phương pháp chưa từng có dữ liệu trước đây để liên hệ với nhà điều hành bằng cách lạm dụng blockchain Dogecoin theo cách duy nhất để tự động tạo các địa chỉ miền C&C (control & command: chỉ huy và kiểm soát) một cách linh hoạt.

Sử dụng các giao dịch Dogecoin cho phép những kẻ tấn công thay đổi các địa chỉ C&C này trên bất kỳ máy tính hoặc máy chủ bị ảnh hưởng chạy các bot khai thác Monero của Ngrok. Điều đó cho phép hacker che dấu vị trí trực tuyến của chúng, ngăn chặn sự phát hiện của các cơ quan pháp lý và tội phạm mạng.

Intezer Labs đã giải thích trong báo cáo:

“Mặc dù một số chủng phần mềm độc hại kết nối với địa chỉ IP thô hoặc URL được mã hóa cứng có trong mã nguồn của chúng, Doki đã sử dụng thuật toán động để xác định địa chỉ C&C bằng API Dogecoin”.

Các bước này đồng nghĩa với việc các công ty bảo mật cần truy cập vào ví của hacker Dogecoin để đánh sập Doki. Điều này là không thể nếu không biết private key của Ví.

Kiểm soát máy chủ

Sử dụng Doki cho phép Ngrok kiểm soát các máy chủ Alpine Linux mới được triển khai của họ để chạy các hoạt động khai thác tiền điện tử của họ. Họ đã sử dụng dịch vụ Doki để xác định và thay đổi URL của máy chủ C&C mà nó cần để kết nối cho các hướng dẫn mới.

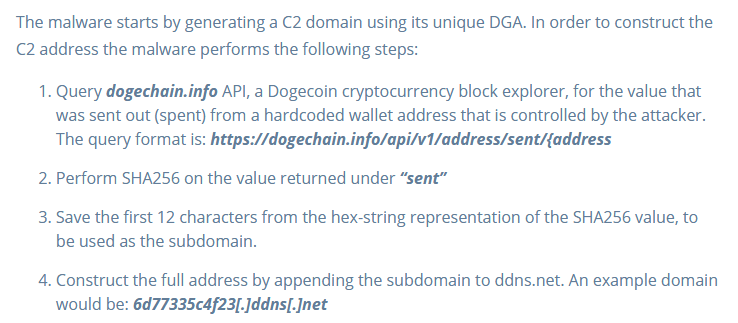

Các nhà nghiên cứu của Intezer đã đảo ngược quy trình, trình bày chi tiết các bước ban đầu như trong hình dưới đây:

Nguồn: ZDNet

Khi những điều trên được thực thi đầy đủ, băng đảng Ngrok có thể thay đổi các máy chủ Doki kiểm soát, bằng cách thực hiện một giao dịch duy nhất từ trong ví Dogecoin mà chúng kiểm soát.

Tuy nhiên, đây chỉ là một phần của cuộc tấn công lớn hơn. Khi băng đảng Ngrok có được quyền truy cập vào các máy chủ chỉ huy, họ đã triển khai một mạng botnet khác để khai thác Monero. Dogecoin và Doki chỉ đóng vai trò là cầu nối truy cập. Nhà nghiên cứu ZDNet Catalin Cimpanu đã tweet:

“Dù sao, Doki, trong khi sử dụng C&C DGA duy nhất, thực sự là một phần của chuỗi tấn công lớn hơn – cụ thể là đội khai thác tiền điện tử Ngrok.

Những tin tặc này nhắm mục tiêu API Docker được định cấu hình sai, chúng sử dụng để triển khai các hình ảnh Alpine Linux mới để khai thác Monero”.

Anyway, Doki, while using a unique C&C DGA, is actually part of a larger attack chain — namely the Ngrok crypto-mining crew.

These hackers target misconfigured Docker APIs, which they use to deploy new Alpine Linux images to mine Monero (Doki is the access part here) pic.twitter.com/xh20MqS9od

— Catalin Cimpanu (@campuscodi) July 28, 2020

Intezer cho biết Doki đã hoạt động kể từ tháng 1 năm nay, nhưng vẫn không bị phát hiện trên tất cả các phần mềm quét Virus VirusTotal 60 được sử dụng trên các máy chủ Linux.

Cho đến hôm nay, cuộc tấn công vẫn còn hoạt động. Intezer cho biết, các nhà điều hành phần mềm độc hại và các băng đảng khai thác tiền điện tử đã tích cực sử dụng phương thức này.

Nhưng đây không phải một vấn đề lớn. Công ty nói rằng có thể dễ dàng ngăn chặn tiếp xúc với virus. Mọi người chỉ cần đảm bảo rằng mọi APIs quan trọng đều hoàn toàn ngoại tuyến và không được kết nối với bất kỳ ứng dụng nào tương tác với internet.

- Elon Musk một lần nữa tweet về DOGE: “Dogecoin có thực sự là một loại tiền tệ hợp lệ?” – Liệu có hiệu ứng Elon không?

- Dưới đây là những con số đằng sau “khoảnh khắc điên rồ” của Dogecoin trên TikTok

- Tâm lý FOMO của các nhà đầu tư Bitcoin đang quay trở lại

Ông Giáo

Theo Cryptoslate

Bitcoin

Bitcoin  Ethereum

Ethereum  XRP

XRP  Tether

Tether  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  Dogecoin

Dogecoin  TRON

TRON  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Wrapped Bitcoin

Wrapped Bitcoin  Stellar

Stellar  Hyperliquid

Hyperliquid  Sui

Sui  Chainlink

Chainlink  Bitcoin Cash

Bitcoin Cash