Gần đây, các hacker có liên quan đến Lazarus Group của Triều Tiên đã thực hiện một cuộc tấn công mạng tinh vi bằng cách sử dụng một game giả mạo dựa trên NFT để khai thác lỗ hổng zero-day trong Google Chrome.

Theo báo cáo, lỗ hổng này đã cho phép các hacker truy cập vào ví tiền điện tử của nhiều người dùng.

Khai thác lỗ hổng Zero-Day của Chrome

Các nhà phân tích bảo mật Boris Larin và Vasily Berdnikov từ Kaspersky Labs đã chỉ ra rằng những kẻ tấn công đã tạo ra một bản sao của game blockchain mang tên DeTankZone, quảng cáo là một game MOBA theo cơ chế “play-to-earn” (P2E). Chúng đã nhúng mã độc vào trang web detankzone[.]com, cho phép lây nhiễm các thiết bị mà không cần tải xuống phần mềm.

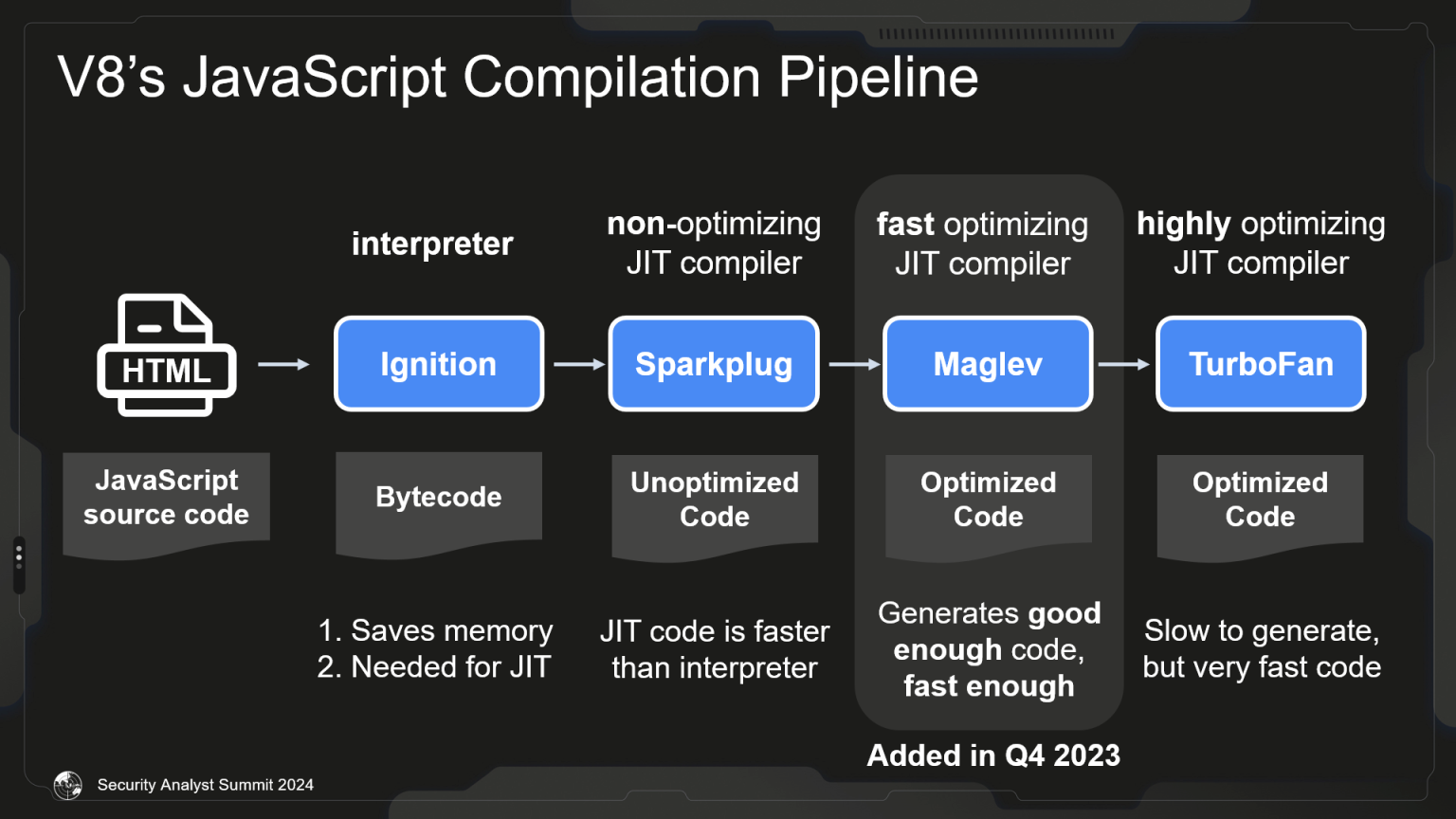

Tập lệnh này khai thác một lỗi nghiêm trọng trong công cụ JavaScript V8 của Chrome, cho phép bỏ qua các biện pháp bảo vệ và thực thi code từ xa. Lỗ hổng này đã cho phép các hacker Triều Tiên cài đặt phần mềm độc hại có tên Manuscrypt, qua đó kiểm soát hệ thống của nạn nhân.

Nguồn: Kaspersky Labs

Kaspersky đã báo cáo lỗ hổng này cho Google, và Google đã nhanh chóng phát hành bản vá bảo mật. Tuy nhiên, trước khi bản vá được triển khai, những hacker này đã tận dụng kẽ hở, gây ảnh hưởng lớn đến người dùng và doanh nghiệp toàn cầu.

Larin và nhóm Kaspersky cũng nhấn mạnh rằng những kẻ tấn công đã áp dụng các chiến thuật kỹ thuật xã hội tinh vi. Chúng đã quảng bá game nhiễm mã độc trên các nền tảng như X (Twitter) và LinkedIn, thuê những người có ảnh hưởng nổi tiếng trong lĩnh vực tiền điện tử để phát tán tài liệu marketing do AI tạo ra.

Kế hoạch này nhắm đến các trang web chuyên nghiệp và tài khoản LinkedIn uy tín, tạo ấn tượng về tính hợp pháp, từ đó khiến người dùng dễ dàng tin tưởng và truy cập vào trò chơi.

Hoạt động của Lazarus Group nhắm đến tiền điện tử

Đáng chú ý, game NFT này được thiết kế đầy đủ với các yếu tố thực sự như logo, giao diện và mô hình 3D. Tuy nhiên, bất kỳ ai truy cập trang web đều có nguy cơ bị lây nhiễm phần mềm độc hại, từ đó thu thập thông tin nhạy cảm, bao gồm thông tin đăng nhập ví tiền điện tử, giúp Lazarus Group thực hiện các vụ trộm quy mô lớn.

Lazarus Group đã có một lịch sử dài với tiền điện tử. Vào tháng 4, nhà điều tra ZachXBT đã liên kết nhóm này với hơn 25 vụ hack từ năm 2020 đến 2023, thu về hơn 200 triệu đô la.

Bộ Ngân khố Hoa Kỳ cũng đã tiết lộ rằng Lazarus có liên quan đến vụ hack Ronin Bridge vào năm 2022, khi nhóm này bị cáo buộc đã đánh cắp hơn 600 triệu đô la Ether (ETH) và USD Coin (USDC).

Dữ liệu từ công ty 21.co vào tháng 9 năm 2023 cho thấy nhóm tội phạm này đang nắm giữ hơn 47 triệu đô la tiền điện tử, bao gồm Bitcoin (BTC), Binance Coin (BNB), Avalanche (AVAX) và Polygon (MATIC).

Từ năm 2017 đến 2023, Lazarus được cho là đã đánh cắp lượng tài sản kỹ thuật số trị giá hơn 3 tỷ đô la.

Tham gia Telegram: https://t.me/tapchibitcoinvn

Theo dõi Twitter (X): https://twitter.com/tapchibtc_io

Theo dõi Tiktok: https://www.tiktok.com/@tapchibitcoin

- 4 nhà phát hành stablecoin đóng băng 5 triệu đô la liên quan đến Lazarus Group

- Trader Trung Quốc rửa hơn 17 triệu USD cho nhóm Lazarus trong 25 vụ hack

Itadori

Theo CryptoPotato

Bitcoin

Bitcoin  Ethereum

Ethereum  Tether

Tether  XRP

XRP  Solana

Solana  USDC

USDC  Lido Staked Ether

Lido Staked Ether  Dogecoin

Dogecoin  TRON

TRON  Cardano

Cardano  Wrapped stETH

Wrapped stETH  Chainlink

Chainlink  Wrapped Bitcoin

Wrapped Bitcoin  Figure Heloc

Figure Heloc  Ethena USDe

Ethena USDe  Hyperliquid

Hyperliquid  Sui

Sui